Az Android kétségtelenül megadja nekünk a szabadságot ahhoz, hogy bárhonnan letölthessük az appokat, akinek azonban fontos a biztonság, az jobban teszi, ha a jól ismert forrásokra, például a Google Play Áruházra vagy a gyártók saját alkalmazásboltjaira hagyatkozik, és ott is duplán ellenőrzi, hogy mit szabadít a telefonjára.

Az extra figyelem szükségességét támasztja alá annak az ijesztően kifinomult kártevőnek az esete is, amely hivatalosnak tűnő kamu alkalmazásboltokban terjed, és többnyire kormányzati vagy randiappoknak álcázza magát.

A délkelet-ázsiai felhasználókra vadászó, MMRat néven emlegetett malware-t a Trend Micro fedezte fel még júniusban, és az olyan vírusirtók sem tudják kiszúrni, mint a népszerű VirusTotal. Azt maguk a kiberbiztonsági cég kutatói sem tudták kinyomozni, hogy az elkövetők milyen formában terjesztik a kártevőt rejtő oldalakra mutató linkeket, a program működését viszont részletesen feltárták.

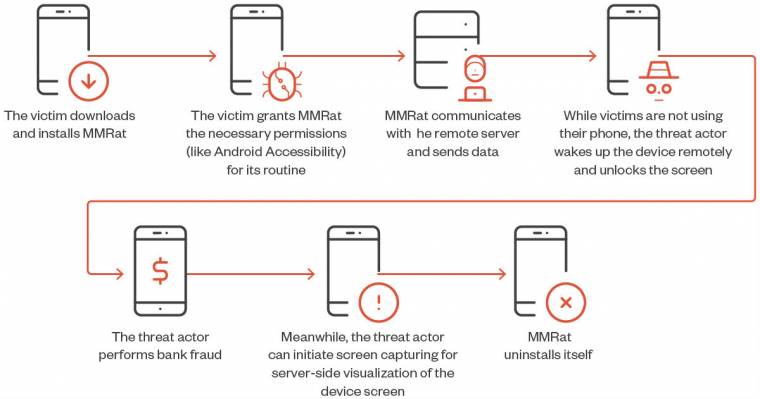

A telepítés során az MMRat magas szintű hozzáférési engedélyeket kér, majd ezekkel visszaélve nagy mennyiségű adatot továbbít egy távoli szerverre, benne olyan tételekkel, mint az eszközre vonatkozó és személyes információk, valamint a beírt szövegek leirata (keylogging). Amikor a fertőzött készülék nincs használatban, a támadók távolról képesek feloldani azt és banki csalást elkövetni, hozzáférve a képernyő felvételéhez és a kamerából származó adatokhoz is.

Ezzel pedig még nincs vége, az MMRat fejlesztői ugyanis a dolguk végeztével nyom nélkül törölni tudják a vírust, így az áldozatoknak esélyük sincs kideríteni, hogy mi történt velük. Az összetett támadást egy egyedi, protokollpufereken alapuló C&C (command-and-control) szerverprotokoll használata teszi lehetővé, ami a hatékonyabb adatátvitelt szolgálja, és kimondottan szokatlannak számít az androidos kártevők körében.

A felfedezés kapcsán a Trend Micro mindenkit emlékeztet, hogy csak hiteles forrásból származó alkalmazásokat telepítsünk, és minden esetben figyeljünk oda, hogy milyen jogosultságokkal ruházzuk fel az appokat.