Valószínűleg Olvasóink többsége hallott már a ransomware kategóriába tartozó „túszejtő” programokról, amelyek a településük után titkosítják a merevlemez tartalmának egy részét, majd pénzt követelnek az állományok feloldásáért.

Extra csavar a történetben, hogy a bűnözők egyre inkább állítólagos bűntettekre hivatkozva rendfenntartó szervek nevében írnak, hogy ezzel is növeljék a fizetési hajlandóságot. A Symantec-partner CDSYS tájékoztatása alapján Magyarországon is növekszik a ransomware-es esetek száma, a vállalat informatív és olvasmányos sajtóközleménye alant olvasható.

„Sajnos újra megjelentek itthon a túszejtő vírusok. Ügyfeleinknél is találkoztunk ezekkel az egyre fejlettebb zsaroló programokkal, amelyek az összes lényeges adatot titkosították a felhasználók gépein. Tapasztalatunk szerint hiába fizetik ki a vírusfertőzött gépek tulajdonosai a kért összegeket, a titkosítás, vagy a blokkolás a legtöbb esetben nem kerül feloldásra és csak szakértői beavatkozással távolíthatóak el maradéktalanul, ezért az adatvesztés elkerülésének érdekében mi inkább a megfelelő szintű védekezésre biztatjuk ügyfeleinket” - mondta Egerszegi Krisztián, a CDSYS ügyvezető igazgatója. „Kiemelten fontosnak tartjuk a biztonságtudatos gondolkodást, a megfelelő védelmi megoldások használatát és az erre vonatkozó vállalati szabályozás kialakítását, alkalmazását.

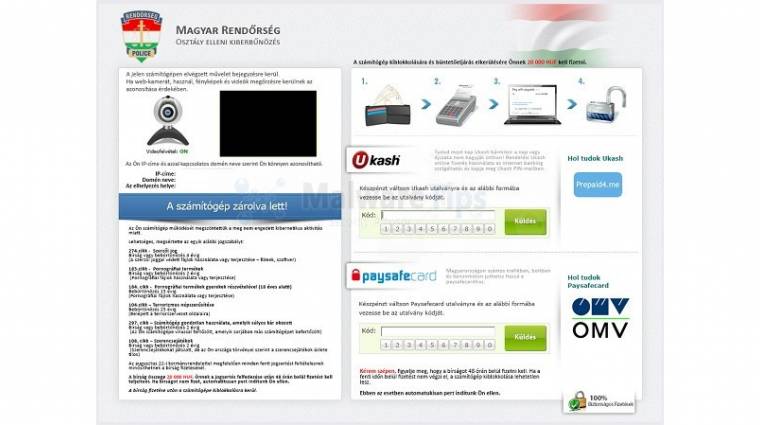

A váltságdíjat követelő vírusok elődje már 1989-ben megjelent, ez volt a PC Cyborg Trojan, amely először visszafejthető szimmetrikus kulcsú titkosítással rendelkezett, majd 2005-től már megjelentek az RSA titkosítást használó programok is. A zsaroló vírusok új generációja 2009-ben indult útnak Oroszországból, illetve más Európa területén található oroszajkú országokból. Ezek a rosszindulatú programok megbénítják a fertőzött gépeket és a működésért cserébe pénzt kérnek a felhasználótól. A vírus folyamatos változáson ment keresztül az elmúlt években. A legújabb formája blokkolja a számítógép kijelzőjét, így a felhasználó nem fér hozzá semmihez saját gépén, majd egy bűnüldöző szerv nevét és logóját felhasználva hamis üzenet jelenik meg, amely azt állítja, hogy a felhasználó bűncselekményt követett el, és büntetést kell fizetnie.

Ezek után sok felhasználó megijed és fizet. Általában azért mert nem tudják, hogy ez átverés, vagy azért mert vissza akarják kapni az irányítást gépük felett, ami sajnos sokszor a kért összeg befizetése után sem történik meg. A közel 3%-os fizetési hajlandósággal, ez a vírus az egyik legkifizetődőbb a bűnözők számára. Egy nyomozás szerint az egyik legsikeresebb túszejtő vírust terjesztő bűnbanda egy hónapban 68 000 gépet fertőzött meg, és ezzel közel 400 000 dolláros bevételre tett szert. Becslések szerint a ransomware átveréseket üzemeltető bandák éves bevétele több mint 5 millió dollár, de a valóságban ez a szám jóval magasabb lehet.

A legkorábbi orosz változatban a Microsoft nevében érkezett levél, amely szerint a felhasználónak egy kód beírásával aktiválnia kell operációs rendszerét, amelyhez egy emelt díjas számra küldött SMS által juthatnak hozzá. A következő verzióban a vírus egy pornografikus képet jelenített meg a képernyőn, és a felhasználóknak fizetniük kellett a kép eltüntetéséért. A zsaroló vírusok hasonló sémában működtek 2011-ig, amikor jelentős változáson mentek keresztül a programok. A pornografikus képek helyett bűnüldöző szervek nevében jelentek meg üzenetek, és az orosz célpontok helyett a bűnözők a német nyelvű felhasználókat vették célba, ezzel a túszejtő programok terjedése megindult nyugat felé. Ugyancsak jelentős változás következett be a fizetési módok használatában. Már nem az emelt díjas SMS-t használtak a zsarolók, hanem áttértek a különféle elektronikus prepaid fizetési megoldásokra.

A túszejtő vírusok leggyakrabban webes felületekről vagy email-ből kerülnek a számítógépekre, a letöltés általában a háttérben folyik, a felhasználó tudta nélkül. A webes felületről érkező fertőzés az úgynevezett drive-by letöltés, amelynek során a felhasználó böngészés közben találkozik a támadó rejtett iFrame elemével, amely egy másodlagos weboldalra irányítja a böngészőt, ahol a rosszindulatú program található. Ha a felhasználó gépe nincs kellő védelemmel felszerelve, akkor a böngésző letölti a vírust, az pedig feltelepül a számítógépre. A működésbe lépő ransomware a programok futásának megakadályozásával blokkolja a számítógépet, illetve titkosítja az adatokat. Ezután egy IP cím azonosító program segítségével kideríti, hogy hol van a fertőzött gép, majd megjelenik a lokalizált hamis rendőrségi kép, amely a büntetés befizetésére utasítja a felhasználót.

A bűnözők általában 200 dollár vagy 100 euró körüli összegeket kérnek, amelynek befizetésére 72 órát adnak az áldozatnak, de a fizetés után soha nem szüntetik meg a blokkolást, vagy a titkosítást, mivel a program eleve nem tartalmazza az eltávolításhoz szükséges kódot, illetve a bűnözők csak a kicsalt összeg bezsebelésében érdekeltek, ha ez megvan, már nem foglalkoznak tovább a fertőzött géppel.

A Symantec legalább 16 különböző verzióját azonosította a Ransomlock vírusnak, amelyek nem szimplán a 2.0-ás vagy 3.0-ás változatai az eredeti programnak, hanem különböző programozók által, különböző embereknek, országoknak készített vírusok, különféle üzenetekkel. A legkorábbi ilyen vírust 2011 júliusában azonosították, és néhány hónapon belül számos variánsa jelent meg és terjedt el széles körben. Ma már az OS X felhasználók sincsenek biztonságban, ugyanis egy őket célzó ransomware is felbukkant. A rosszindulatú program a Safari "restore from crash" funkcióját használja fel.

A biztonságtudatos gondolkodás jegyében a CDSYS szakemberei a zsarolóknak való fizetés és az utólagos adatmentési próbálkozások helyett inkább a megelőzést és a megfelelő védelem alkalmazását javasolják a túszejtő vírusok kellemetlen hatásai ellen. A védelmi megoldások széles skálája vethető be a ransomware programok ellen. Alkalmazhatunk hálózat-alapú védelmet (IPS), amely minden illetéktelen hálózati aktivitást blokkol vagy a gyanús műveleteket megakadályozó viselkedés-alapú védelmet. Szintén fontos védekezési forma a hírnév-alapú védelem, amely a fertőzött weboldalak látogatásától, illetve a vírusfájlok weboldalról való letöltésétől védi meg a felhasználót, de az olyan adott állapotot visszaállító megoldások használata, mint a Norton Boot Recovery is ajánlott.

A túszejtő vírusok kártékony működésével kapcsolatban a biztonságtudatosság a kulcsszó, ha betartjuk az alapvető biztonsági szabályokat és megfelelő védelemmel látjuk el saját illetve vállalatunk eszközeit, akkor elkerülhetjük azokat az anyagi- és adatveszteségeket, amelyeket a zsaroló vírusok okozhatnak számunkra.”