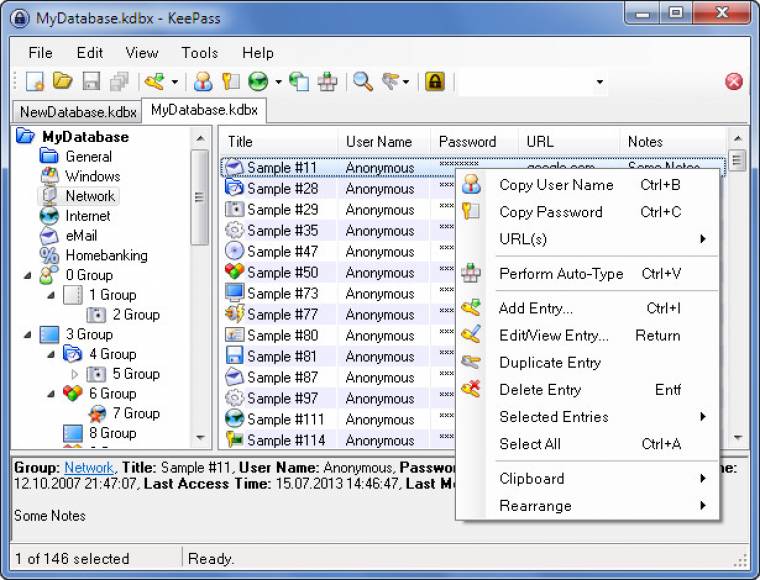

Bő egy héttel ezelőtt kiderült, hogy kínos hibát rejt a népszerű KeePass jelszókezelő alkalmazás frissítéskereső modulja. A szerverrel való kommunikáció során a program titkosítatlan HTTP adatkapcsolatot használt, amely közbeékelődéses támadásra adott lehetőséget: lehetővé tette a felhasználók támadó webhelyekre való átirányítását, a preparált programverziók telepítését.

A sebezhetőség kitudódása után a fejlesztő kifejtette, hogy különféle nem részletezett technikai okokból nem fogja javítani a sebezhetőséget. Szerencsére a negatív sajtóvisszhang és felhasználói visszajelzések hatására inkább változtatott az álláspontján, a KeePass 2.34-ben javította a sebezhetőséget.

A fejlesztő rögtön két lépést is tett a közbeékelődéses támadások megakadályozása érdekében: egyrészt a frissítőmodul és a webszerver közt már titkosított a kommunikáció, másrészt pedig az alkalmazás digitális aláírásokkal próbál meggyőződni arról, hogy az internetről kapott verzióinformációk valóban a hivatalos kiszolgálóról származnak-e.

(Forrás: GHacks)