Szinte biztosak vagyunk abban, hogy hamarosan valaki meg akarja filmesíteni mindazt, ami július 19-én történt. Nem lenne meglepő, hiszen hasonló esetekről, pénzügyi krízisekről, sokkoló eseményekről számos alkotás készült, filmekből és sorozatokból tudhattuk meg, mi is történt valójában, nézői szemmel kifejezetten izgalmas összerakni a történeti kockákat.

Persze az is lehet, hogy a CrowdStrike-incidens (szinte látjuk magunk előtt a netflixes címet és beharangozót) nem lesz annyira érdekfeszítő, hogy ezzel akárki a kreatív alkotói szakmákból leálljon foglalkozni. Az informatikai eseményekkel mindig az a gond, hogy bár okoznak valamit, amivel sokan szembesülnek, de az okokat nehéz elmagyarázni; bármily hihetetlen, sokan még mindig a PC bekapcsológombjáig látnak.

Ha nem készül el a film, senki nem fog krokodilkönnyeket hullajtani, viszont az érintett eszközök számát tekintve nem árt legalább egyszer áttekinteni, mi is történt és miért kell vele még most is foglalkozni.

Alkonyattól-pirkadatig dőlt össze minden

Az európai kontinens kezdetben vajmi keveset érzett abból a káoszból, ami az Atlanti-óceán túlpartján már csütörtökön elkezdte szedni az áldozatait. Először, kissé megtévesztő módon a Microsoft globális szolgáltatásainak kimaradásai jelezték, hogy valami nem stimmel. Nem ez volt az első alkalom, többször lehettünk szemtanúi az Azure felhőinfrastruktúra vagy az Xbox ökoszisztéma döcögésének; előforduló és egészen gyorsan, rugalmasan kezelhető hibákról beszélünk. Nyilvánvalóan kellemetlen, ha a munkanap közepén ér vagy egy 0-24-ben működő rendszer áll le miatta, de ezekre már kialakultak a kimaradás idejére alkalmazható rutinok.

A repterekről érkező híradások mutatták meg igazán, hogy ez nem egy szokásos, átmeneti hiba, hanem sokkal komolyabb leállásról lehet szó; a hiba okozója azonban nem volt egyértelmű.

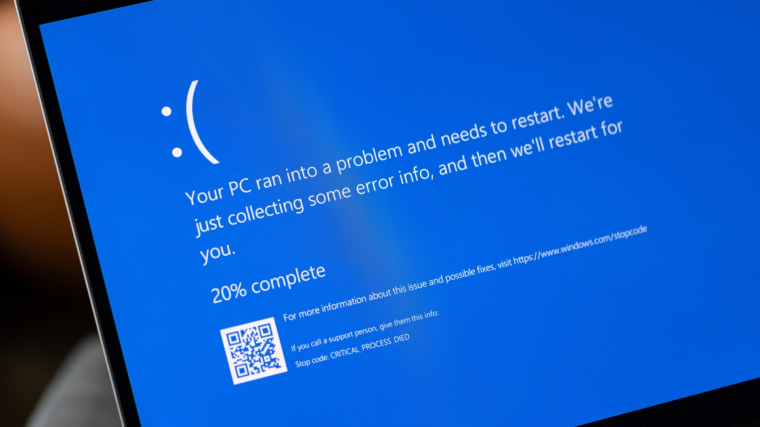

A Microsoft magyar idő szerint kora reggelre kiadta a saját közleményét, miszerint nem ők okozzák a kliensek, végpontok leállását, bármennyire is ez látszik a kijelzőkön megjelenő kékhalálból. Az első körös vizsgálatok alapján egy váratlan szereplő tűnt fel a színen, és a reggeli órákban közlemény és közösségi média poszt formájában tett beismerést. A CrowdStrike felbukkanása egy átlagfelhasználó számára nem sokat mond, a vállalati szereplők azonban vélhetően kisebb-nagyobb pánikba estek: az egyik legmeghatározóbb kiberbiztonsági cégről van szó, akik pont arra esküdtek fel, hogy többek között kritikus rendszereket védenek a rosszindulatú támadások, tevékenységek ellen.

Ezt a feladatot egyébként mindvégig ellátták, a leállást nem kibertámadás vagy belső szabotázs okozta (bár ezzel kapcsolatban már olvasni összeesküvés-elméletekről). Még kora délelőtt kiderült, hogy a valós időben futó Falcon Sensor védelmi eszköz egyik frissítése hibás, és sajnos olyan fájlt generál, ami azonnal kékhalálba löki az érintett windowsos gépeket. Nincs lehetőség szimpla újraindításra vagy a hálózati kábel kihúzására, az eszközök újraindulásból sem képesek helyreállni.

Today was not a security or cyber incident. Our customers remain fully protected.

— George Kurtz (@George_Kurtz) July 19, 2024

We understand the gravity of the situation and are deeply sorry for the inconvenience and disruption. We are working with all impacted customers to ensure that systems are back up and they can…

Ez látszódott a reptéri kioszkokon, utasfelvételi terminálokon és egyéb rendszereken, miközben egyébként nemcsak a légi közlekedés, hanem egyéb iparágak is leálltak vagy csak nem tudtak elindulni péntek reggel. Látványos káoszt generál egy reptér összeomlása, de pl. a Continental Hungary gyáregységeiben sem lehetett kellemes a hangulat, ahol bár megjelent a munkaerő, nem tudták elkezdeni a napi gyártási folyamatot.

Gyors ragtapasz, lassú helyreállás

A frissítés által generált hibás fájlt több szakértő és programozó elemezte ki, melynek köszönhetően hamar publikussá vált annak eltávolítását célzó megoldási javaslat. Elvileg a fájl törlésével a rendszer azonnal indítható vált, mintha mi sem történt volna, de azért vállalati környezetben egyrészt nem lehet csak úgy hozzáférni a kliensek gyökérmeghajtójához, másrészt a sikeres újraindítás még nem jelenti azt, hogy a funkcionális működés is helyreáll.

A windowsos érintettség miatt a Microsoft végig követte az eseményeket, és a CrowdStrike-kal közösen nemcsak a külső kommunikációt próbálta érthetően és transzparens módon kezelni, hanem a leállásban érintett ügyfelek, partnerek nehéz helyzetének javításán is dolgozott. Nem lehetett könnyű az a hétvége, hiszen még a következő hétfőn sem szűnt meg az összes probléma, ami nem meglepő a hibával sújtott PC-k (vagyis végpontok) számát tekintve. A Microsoft szerint körülbelül 8,5 millió PC-t érintett a CrowdStrike-hiba, ami hiába pici százalékos arány a teljes windowsos bázishoz képest, pontosan olyan kritikus rendszereket érintett, amitől bedőlt a fél világ.

Mi ebből a tanulság? Nem szükséges a teljes bázisra lőni, elég egy piciny réteget célozni, mert ha annak működése kvázi nélkülözhetetlen, akkor a káosz kirobbanása garantált.

Az eset kiberbiztonsági tanulságairól minden bizonnyal még sokat fogunk hallani, de viszonylag kevés szó esik a gazdasági hatásokról. Nincs publikus adat arról, hogy mégis mekkora kárt okozott a leállás az egyes iparágakban, a kereskedelmi szektorban és a légi közlekedésben. Még csak becslés sincs róla, ami jelentheti azt is, hogy még csak megtippelni sem merik a károk nagyságát. A CrowdStrike részvények 14%-os aznapi esése leginkább csak a befektetőket és a cég vezetését zavarhatja, a hibát elszenvedő partnerek más dimenzióban mozognak a hatást tekintve.

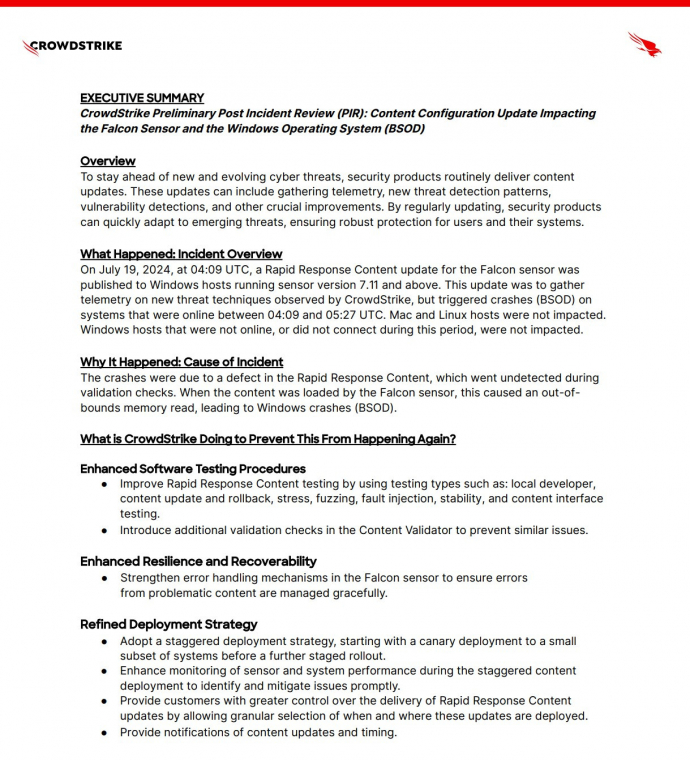

Hiányos validáció és tesztkörök

A részletes beismerés sem váratott sokat magára, a vállalat napokkal később publikálta az ún PIR-dokumentációt (Post Incident Report, vagyis incidens utáni beszámoló), amiből kiderült, mik vezettek a káoszhoz. A Falcon Sensor egyik tartalomfrissítésének validációja bukott meg, illetve tartalmazott egy olyan bugot, ami nem volt képes kiszűrni a hibás kódsort, és átengedte a rendszeren a kérdéses fájlt. Tehát valójában nem egy árva fájl tehet mindenről, hanem a tesztszoftverben találtak egy olyan anomáliát, ami nem ismerte fel a hibás tartalmú frissítőfájlt.

Felmerülhet a kérdés, hogy ez rendben van, de mi a helyzet az emberi tényezővel? Ezeket senki nem ellenőrzi? Nos, úgy tűnik, hogy a validáció egy olyan folyamatlépcsőjén csúszott át a hiba, ami után már nem merült fel, hogy ettől még lehet hibás az adott tartalmi frissítőfájl. Nem véletlen, hogy a vállalat közleményében az emberi erőforrás megerősítéséről is szó esik, nemcsak a Content Validator bugjainak kijavítására koncentrálnak.

Ez pedig azt is jelenti, hogy a teljes validációs folyamatot újjászervezik, mert láthatóan az egyes fázisok egymásra épülése ugyanúgy támogatta a hiba "kijutását", mint maga a validációs szoftver. Hogy ez elég lesz-e arra, hogy a vállalat ügyfelei továbbra is feltétel nélkül megbízzanak a CrowdStrike-ban, arról már vélhetően nem fogunk hallani. Azt ellenben tudjuk, hogy a kárpótlásul felajánlott 10 dolláros Uber Eats kuponoknak nem mindenki örült, aki pedig mégis jófejségnek vette, a több ezrével megindult igénylések miatt nem tudta beváltani azt.

Minek ide kibertámadás?

Egy héttel az incidens kitörését követően a Microsoft még morgott egy picit az Európai Unió által kikényszerített szabályozásra, ami előírja, hogy a redmondi vállalatnak harmadik fél számára is elérhetővé kell tennie rendszereihez a kernelszintű hozzáférést. Ha ugyanis ez nincs, akkor a Windows végpontok nem borulnak kékhalálba, és mindenki boldogan éldegél tovább. Igen ám, csak a szabályzás pont azért írja ezt elő, hogy az igen szigorú kiberbiztonsági és adatvédelmi irányelveknek megfelelő környezetet és működési modellt teremtsen. Hozzá lehet állni ehhez a kérdéshez kicsit idealista módon is, vagy realistaként, miszerint ez csak az EU szokásos fenyegető stratégiájának eredménye; a lényeg, hogy a Microsoft szerint a rendszerük zártsága épp megelőzné a CrowdStrike-hoz hasonló események előfordulását.

Microsoft is now blaming the EU Commission for forcing them into granting Crowdstrike access to the Windows kernel (https://t.co/FhMlwEgvKT)

— Juan Font Alonso (@juanfont) July 23, 2024

The actual ruling: pic.twitter.com/rGPaMYwfGO

A Falcon Sensor amiatt tud nagyon hatékony és működőképes lenni, hogy a Windows végpontok minden egyes folyamatát képes figyelni, adott esetben blokkolni, leállítani, vagy csak jelzést küldeni az illetékes szervezet, kiszolgáló felé. Ez értelemszerűen nem lesz annyira alacsony szintű, ha kb. csak úgy fut, mint egy képszerkesztő alkalmazás. Vita tárgya marad és még sokáig lesz ez a hozzáférési szint, miközben a Mac és Linux rendszerek ebből most épségben kimaradtak.

Vita lehet belőle, mert tényleg nem gonosz hackerek követtek el világméretű támadást. Egy ártatlan, automatikusan települő frissítés, mint a védelem hírhedt bástyája fordította ellenünk a digitalizációt, és generált akkora káoszt, amire eddig senki más nem volt képes.

Kábel kihúz, és csak kézi frissítés?

Biztos vannak ilyen hangok is, de nem ez lesz a jövőkép. A CrowdStrike esetéből sok egyéb vállalat tanulhat, csak nem ugyanazokat a tanulságokat fogják levonni, mint a bajt okozó csapat. Vannak olyan szakértők, akik az egyre magasabb fokú automatizációt okolják ezekért a hibákért, amiben lehet valami, elég csak a frissítési validációs folyamat hibáira tekinteni. Mindenképp túlzás viszont azt állítani, hogy a frissítések feltelepítésével várni kell, sőt ezt innentől fogva csak kézileg szabad elindítani, ha egy humán elem is jóváhagyta.

Kicsit keverednek a fogalmak és gondolatok, amikből a leálláshoz mérhető káosz alakul ki; ekkora port nem érdemes kavarni, sokkal fontosabb józanul, tervezett módon kialakítani a végpontok védelmét, akár a Falcon Sensor segítségével. Az automatikus frissítési forma sok esetben az egyetlen megoldás, ezt nem úgy kell érteni, hogy annyira automatikus, hogy a szervezeti IT nem tud róla. Erről szó sincs, vállalati infrastruktúrákban minden egyes frissítés tervezetten, előzetesen jóváhagyással kerül kiadásra.

Jó-jó, de itt is az volt a gond, hogy minden tervezett volt, aztán mégis baj lett. Igen, különösen balszerencsés módon pont egy olyan szereplőt érintett, aki gépek százezrein van jelen a kritikus szektorokban. Nem marad más, mint hinni a folyamatok javításában és a módszertanok finomhangolásában. Néha nem árt egy ébresztő, ráadásul, ha a mesterséges intelligencia igazán ránk szakad, akkor a józan ítélőképesség és szaktudás felbecsülhetetlen lesz.