Bár minden idők egyik legnagyobb informatikabiztonsági incidense, a Heartbleed sérülékenység körül kirobbant botrány elvonta a figyelmet a hétköznapi programkártevőkről, azok köszönik, jól vannak, és egyre gátlástalanabb formában támadják a céges és otthoni számítógépeket. A leginkább veszélyesek közé tartoznak az ismét virágkorukat élő zsaroló (ransomware) programok, amelyek egyik legrettegettebbje, a tavaly több mint 250 ezer gépet megfertőző CryptoLocker új, kártékonyabb változattal jelentkezett. Testvéréhez hasonlóan a CryptoDefense is szöveges fájlokat, Office és PDF dokumentumokat, képeket, videókat vesz célba, erős, 2048 bites RSA-kulccsal titkosítja őket, majd váltságdíjat követel a kétségbeesett felhasználótól – aki nagy valószínűséggel akkor sem kapja meg a bűnözőktől a pótolhatatlan állományai eléréséhez szükséges kulcsot, ha fizet.

Ijesztgetők, megfélemlítők, titkosítók

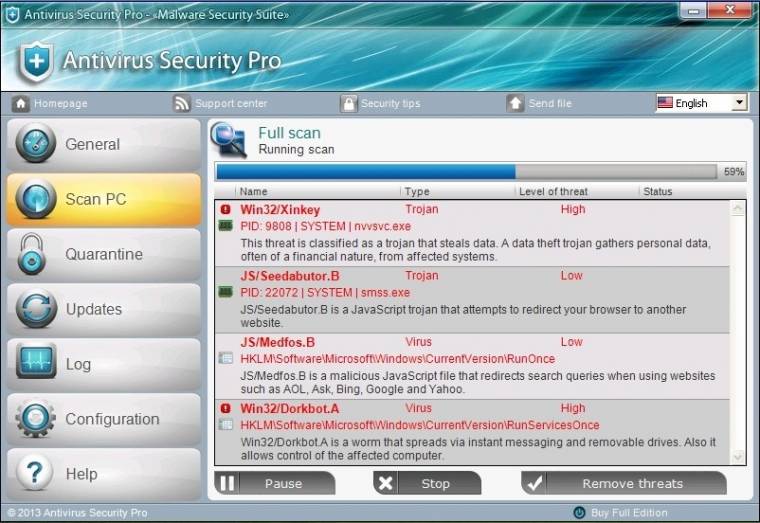

Ellenségünknek sem kívánhatjuk, hogy ransomware-rel fertőződjön meg, szerencsére a zsaroló vírusok többsége fájljaink elvesztése nélkül is eltávolítható a számítógépről. A gonosz programkártevők egy része ugyanis csupán ijesztgeti áldozatait. E scareware programok jellemzően antivírusprogramnak vagy optimalizáló segédprogramnak adják ki magukat, és folyton-folyvást megjelenő, rövid időn belül az agyunkra menő felugró üzenetekkel bombáznak minket. Ezekben azt állítják, fertőzést vagy a működést lassító beállítási problémákat találtak a gépünkön, és pénzt kérnek azért, hogy megszüntessék a fertőzést, illetve kijavítsák a hibákat. Valójában persze kizárólag ők maguk jelentik a problémát. Súlyosabb esetekben mondandójuknak alátámasztására megakadályozzák, hogy futtathassuk programjainkat.

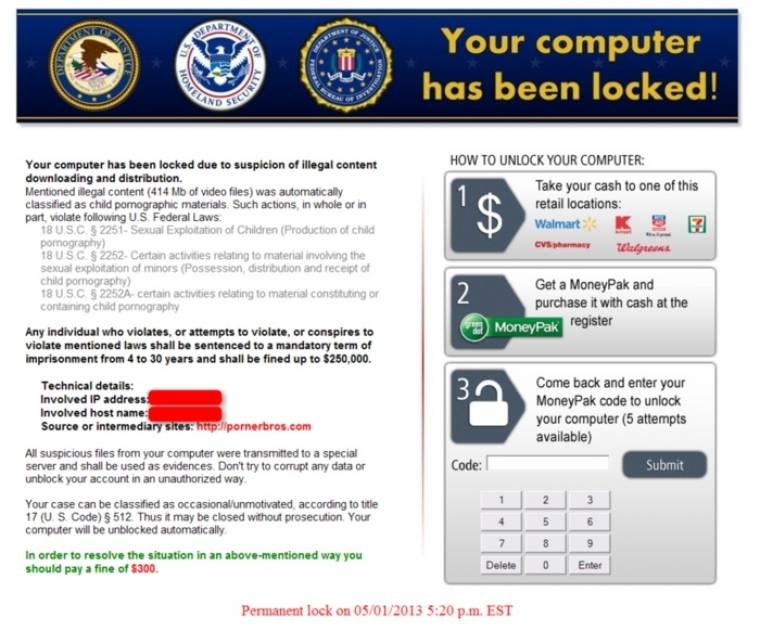

Még nagyobb kellemetlenségekkel jár, ha a szakirodalomban policeware-nek nevezett zsarolóprogramot szedünk össze. Ez blokkolja a PC-nket, teljesen használhatatlanná téve azt, és a Windows elindítása után egy teljes képernyős üzenetben a rendőrség vagy más hatóság nevében közli velünk, hogy szerzői és kapcsolódó jogokat sértettünk meg, vagy például gyermekpornó tartalmakat tárolunk, ami komoly következményekkel jár. Az illetékes hatóságok emblémájával megtámogatott üzenet szerint ezért több éves börtönbüntetést szabhatnak ki ránk, ami alól mentesülhetünk, ha most megfizetünk egy pár tízezer forintos összeget. A zsaroló üzeneteket a kiberbűnözők lokalizálják, a helyi hatóságok logóit teszik bele, és helyi nyelven szólítják meg potenciális áldozataikat. Magyarországra is eljutott már ez a veszélyes fenyegetés, szerencsére a külföldi hackerek magyartudása messze van a tökéletestől, így csak a nagyon beijedtek hihették, hogy az üzenetet valóban a magyar a hatóságok küldték. Márpedig a policeware fő fegyvere a megfélemlítés, hiszen a meglengetett büntetés súlyától, valamint a megszégyenüléstől – mi lesz, ha a családom, a főnököm megtudja, hogy pornót nézegetek a számítógépemen – való félelem sokakat késztethet a váltságdíj megfizetésére. Sajnálatos módon már tragédiához is vezetett a kiberbűnözők gátlástalansága: egy román férfi annyira komolyan vette a fenyegetést, hogy előbb kisgyermekével, majd magával is végzett, mivel a zsaroló vírus által kért szokatlanul magas, ötmillió forint körüli összeget nem tudta kifizetni, a börtönt pedig – mint búcsúlevelében írta – nem lenne képes elviselni.

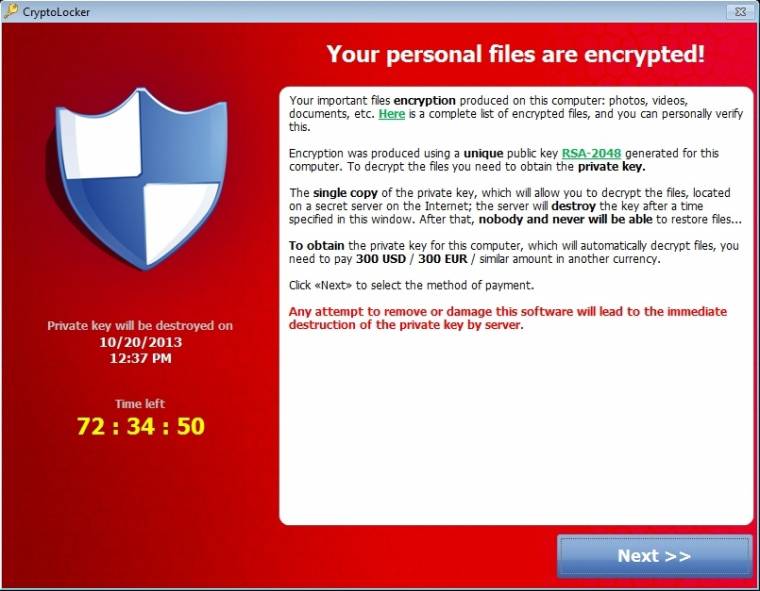

A zsaroló programok csúcsragadozói, a CryptoLocker és társai, miután megfertőzték a számítógépet, a háttérben szisztematikusan titkosítják a személyes fájlokat. Mikor végeztek, az eredeti fájlokat törlik, és egy üzenetet jelenítenek meg arról, hogy fájljainkat zárolták, s ennek feloldásáért pénzt – általában néhány tízezer forintot – követelnek. A fizetést Bitcoinban kérik, mivel a virtuális valuta útja nem követhető nyomon. A fizetési határidő túllépésekor – mint például a parkolási bírságnál – az összeg megemelkedik. Ha pedig nem fizetünk, a bűnözők a titkosítási kulcs megsemmisítésével fenyegetőznek, amikor is aztán végleg búcsút mondhatunk személyes állományainknak.

Védekezés és megelőzés

Zsaroló programot – mint minden más kártevőt – leggyakrabban PDF vagy más veszélytelen állománynak álcázott levélmelléklet megnyitásával vagy ismeretlen forrásból származó hivatkozásokra való kattintással szedhetünk össze, bánjunk hát ezekkel körültekintően.

Ugyancsak terjesztik őket fájlmegosztókon, azonnali üzenetekben. Az ismertebb antivírusprogramok felismerik őket, és megakadályozzák a fertőzést. A hatékony védekezés része továbbá a fontos fájlok rendszeres biztonsági mentése egy online szolgáltatásra vagy külső tárolóeszközre, így egy esetleges megfertőződés esetén egyszerűen visszaállíthatjuk őket. De vigyázzunk, a CryptoLocker legújabb változata képes a külső meghajtókon a backup fájlokat is titkosítani, így ügyeljünk arra, hogy a mentéshez használt eszköz ne csatlakozzon állandóan a gépünkhöz. Jó megoldás az is, ha a mentéseket csak olvasható optikai lemezekre készítjük.

Eltávolítás és helyreállítás

Ha mégis megtörtént a fertőzés, először távolítsuk el gépünkről a programkártevőt. Ijesztgető ál-antivírusok esetében indítsuk el a Windowst csökkentett módban, majd egy víruskeresővel kutassuk fel és irtsuk ki a zaklatót. Ha a zsarolóprogram megakadályozza a Windows elindítását vagy a programok futtatását, a rendszer-visszaállítás funkcióval helyezzük vissza az operációs rendszert egy korábbi, működésképes állapotába. Ilyenkor a rendszerállományok helyreállítása történik, személyes fájljainkat nem érinti a beavatkozás. A számítógép bekapcsolása után tartsuk lenyomva az [F8] billentyűt még a Windows embléma megjelenése előtt, a [Speciális rendszerindítási beállítások] képernyőn válasszuk a [Számítógép javítása] menüpontot, majd nyomjuk le az [Entert]. Jelöljük ki a megfelelő billentyűzetkiosztást, majd kattintsunk a Tovább gombra, és a [Rendszer-helyreállítási beállítások] menüben válasszuk a [Rendszer-visszaállítás] lehetőséget. Ha a rendszer-helyreállítási beállítások menü ily módon nem érhető el, a Windows telepítőlemezét használhatjuk a rendszer-visszaállító eszköz eléréséhez.

Ha a rendszer-visszaállítás nem vezet eredményre, és továbbra sem tudjuk elindítani a Windowst a kártevő eltávolításához, egy bootolható lemezről vagy USB-meghajtóról futtassunk le víruskeresést/-eltávolítást. Abban a ritka esetben, ha ez sem oldja meg a problémát, végső megoldásként jöhet szóba a gyári állapot visszaállítása.

A legveszélyesebb CryptoLocker-variánsokat illetően az eltávolítás a legkönnyebb feladat, ami az igazi gondot okozza, az a titkosított fájlok visszaszerzése. Ha a ransomware nem végzett titkosítást, csupán elrejtett ikonokat vagy fájlokat, kapcsoljuk be a rejtett fájlok megjelenítését, és ha előkerülnek az elveszett dolgok, jól jöttünk ki a problémából. Ha azonban történt titkosítás, sajnos szinte semmi esélyünk sincs annak feloldására, mivel a titkosítókulcsot a bűnözők saját szerverükön tárolják. A váltságdíj kifizetése a statisztikák szerint csak igen ritka esetben hoz megoldást, ezért a biztonsági cégek ezt egyáltalán nem javasolják. Ha elővigyázatosak voltunk, és van mentésünk, amelyhez a CryptoLocker nem fért hozzá, biztos, ami biztos, futtassunk le ezen egy vírusellenőrzést, majd állítsuk vissza a fájlokat a ransomware-től immár megszabadított gépünkre. Ha nincs mentésünk, vagy az is elérhetetlen, megpróbálkozhatunk még a Windows rendszer-visszaállítási szolgáltatásához tartozó, úgynevezett Shadow Copy állományokból való adatvisszanyeréssel, sajnos azonban a legújabb CryptoLocker-verziók ezeket is megsemmisítik.

És végül még egy lehetőség: ha a törölt eredeti állományokat még nem írta felül az operációs rendszer, egy törlés-visszaállító segédprogrammal (például a Recuvával) megkísérelhetjük helyreállításukat.