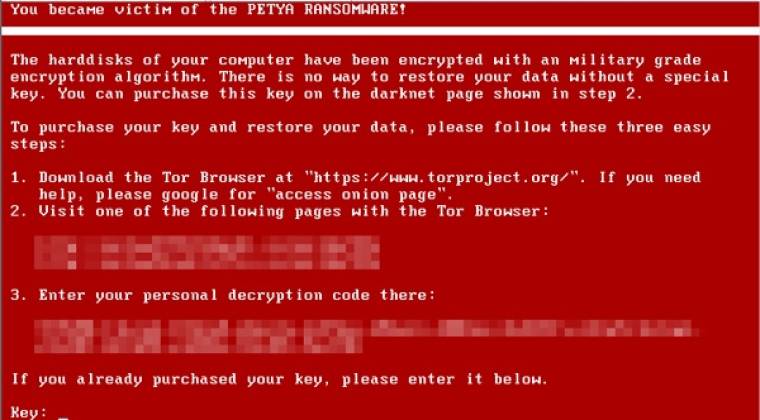

A merevlemezeken tárolt fájlokat titkosítással túszul ejtő ransomware kártevők mostanra teljesen hétköznapi problémává váltak, a múlt héten a veszprémi Csolnoky Ferenc kórházban is akadozott az ellátás egy zsarolóprogram miatt. Nemrég beszámoltunk egy különösen agresszív egyedről: a Petya ransomware a számítógép háttértárának MBR-jét titkosítja, így a fertőzés megtörténte után magát a Windowst sem tudják elindítani az áldozatok.

Szerencsére a Petya készítője elkövetett egy súlyos hibát a titkosítókulcs generálásakor, így néhány információ birtokában mostanra megfejthetővé vált a ransomware által kért feloldókulcs. Két ingyenes eszközre van szükség a kártevő hatástalanításához.

Sajnos a Petya működéséből fakadóan kissé macerás a művelet. Először le kell tölteni a Petya Sector Extractor alkalmazást, majd az általa mutatott értékeket be kell írni ezen a weblapon, mire a weblap kiszámolja a számítógép egyedi feloldókulcsát. A feloldókulcsot a számítógép elindítása után megjelenő képernyőn kell megadni.

A problémát az jelenti, hogy a fenti weblapon megadandó adatok kiderítéséhez a Windows rendszeren futtatható Petya Sector Extractornak adatokat kell olvasnia a fertőzött háttértárról, de a fertőzött számítógépen nem indul el a Windows.

Két megoldás van:

1) átmenetileg át kell rakni a fertőzött háttértárat egy másik Windowsos számítógépbe, vagy

2) egy másik Windowsos merevlemezt kell betenni a fertőzött PC-be, és arról kell bootolni.

A lényeg, hogy a Petya Sector Extractort egy olyan működőképes Windowson kell futtatni, amely hozzáfér a fertőzött háttértár tartalmához.

(Forrás: Ars Technica | Nyitókép: Rocco)