Nincs egyszerű dolga annak, aki IT-bestiárium összeállítására vállalkozik, hiszen csak a számítógépek épségét fenyegető programok közül több tucatnyi különböztethetünk meg. A kibervédelemmel foglalkozó cégek elemzői nem győzik kategorizálni a fenyegetéseket az előidézett károk, mint például az adatlopás, adattörlés, adatmódosítás, hardverekben vagy szoftverekben történő károkozás alapján, a megcélzott eszközök, az elkövetés módja vagy éppen a károkozó működése szerint.

Ember, vagyis kibervédelmi szakértő legyen a talpán, aki átlátja ezt a naponta több száz új hírt produkáló iparágat és az egészet életre hívó bűncselekmények világát. A Microsoft STRIDE néven foglalja össze a fenyegetéseket, ennek elemei a Spoofing of user identity (felhasználói személyazonosító hamisítása), a Tampering (manipulálás), a Repudiation (megtagadás), az Information disclosure (védett adatok nyilvánosságra hozatala), a Denial of Service (szolgáltatásmegtagadással járó támadás) és az Elevation of privilege (jogosultság kiterjesztése).

Kibertámadások a számok nyelvén

Nézzük meg közelebbről a tavalyi év adatait a Cybersecurity Ventures tolmácsolásában, hogy közelebbi fogalmat alkothassunk a kibertámadások világának belső arányairól. A 2017-es év főszereplői egyértelműen a zsarolóvírusok voltak, amelyek támadásai az elmúlt öt évben megötszöröződtek. Tavaly átlagosan 40 másodpercenként támadtak meg egy céget, a rosszindulatú szoftverek által telepített "rakomány" pedig tízből hat esetben tartozott ebbe a kategóriába. Az első negyedév zsarolóvírus-támadásainak száma 4,3-szorosa volt a 2016-os év hasonló időszakában tapasztalt értéknek. A világ tíz vezető iparágát alkotó vállalatok több mint 15 százalékát megtámadták valahogyan.

A zsarolóvírussal megcélzott cégek 71 százalékánál meg is történt a fertőzés, több mint felüknél húsz fő felett volt az érintett dolgozók létszáma, miközben az adathalász e-mailek által célba juttatott zsarolóprogramok 50 százalékkal visszaestek az egy évvel korábbi értékhez képest. Az átlagos váltságdíj-követelés összege 270 körül forint körül mozgott, amely summát ötből egy cég ki is fizette, hogy visszakapja az állományait. A megfertőzött cégek közül 72 százalék több mint két napra elveszítette a hozzáférést saját adataihoz, és ennek folyományaként a világgazdaságban hozzávetőleg 1255 milliárd forintnyi kár keletkezett.

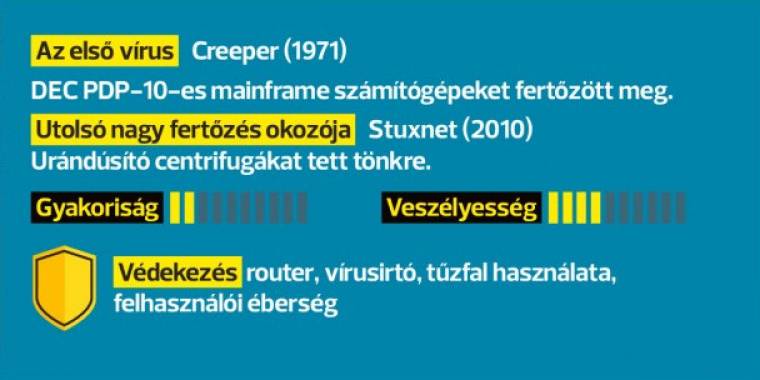

Vírus

A számítógépes vírus olyan rosszindulatú szoftver, amely képes önmaga másolására saját kódját más programokba illesztve. A megfertőzött kódsorok lehetnek adatállományok, a merevlemez bootszektora, legújabban pedig filmekhez készült feliratállományokban találták meg őket. A vírusok az operációs rendszerekben (Windows, Android, iOS, Linux) és más programokban található hibákat, biztonsági sebezhetőségeket vagy a felhasználók nemtörődömségét, ismerethiányát használják ki terjedésükhöz.

Túlnyomó többségük a Microsoft Windows rendszereit fertőzi meg, fejlett megoldásokkal álcázva működésüket, megnehezítve felderítésüket a vírusirtó programok számára. A kórházi nővérek között járja egy mondás, miszerint: A baci nem ugrik. Arra utal, hogy nehéz a kórokozónak kiszabadulni a Petri-csészéből, és elterjeszteni magát. Az emberi influenzát például a nem megfelelő higiénia terjeszti, ezt hívják fertőzésvektornak. Így van ez a számítógépes vírusokkal is, ezeket is el kell juttatniuk a felhasználóknak - vagy egy másik szoftvernek, a hordozónak (dropper) - egyik gépről a másikra. Az első vírusok megjelenésekor, az 1980-as években például a floppylemezek bootszektora volt a fertőzésvektor. Az utolsó nagy port felvert windowsos vírus a Shamoon (W32.DisTrack) volt 2012-ben, amely a fertőzött gépről a hálózat további gépein keresztül terjedt. Működése közben specifikus fájlokat keresett, ellopta, majd törölte őket, ezek után felülírta a PC partíciós tábláját, használhatatlanná téve az adathordozókat.

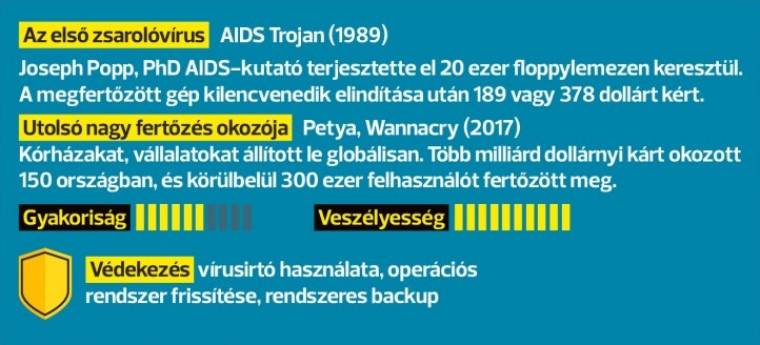

Zsarolóvírus

A kártevőevolúció eredménye a zsarolóvírus. Általában érzékeny adatok közzétételével fenyeget, vagy titkosítja azokat, és blokkolja elérésüket, amíg váltságdíjat nem fizet értük az áldozat jellemzően bitcoinban vagy valamely más, nehezen lenyomozható kriptovalutában. A kezdeti verziók titkosítását könnyű volt visszafejteni, a maiakét szinte lehetetlen, mivel az RSA-eljárás (aszimmetrikus titkosító algoritmus 1976-ból) alkalmazásával a vírus kódjából lehetetlen visszafejteni az adatok visszanyeréséhez szükséges jelszót. A zsarolóvírus-támadások során általában egy megbízható állománynak álcázott trójai programot használnak, amelyet a felhasználó maga tölt le óvatlanul számítógépére (például Fecó új BMW-je vagy Juli fotói Zákinthoszról PPS-állománynak tűnő e-mail-csatolmányban).

A Wannacry mindazonáltal felhasználói interakció nélkül is terjedt a számítógépek között, épp ezért nem nevezhetjük klasszikus zsarolóvírusnak, mivel annál többet tudott. A szakma végül zsaroló kriptoféregnek keresztelte el, mivel egy (a Microsoft által már javított) Windows-sebezhetőséget használt ki, és rendelkezett a hálózatos terjedést lehetővé tevő transzport-mechanizmussal. A terjedéséért felelős kódrészlet aktívan kereste a sérülékeny (nem megfelelően frissített) rendszereket, majd az EternalBlue és a DoublePulsar sebezhetőségeket felhasználva telepítette, másolta tovább magát, és megkezdte a fertőzött gép állományainak visszafordíthatatlan titkosítását.

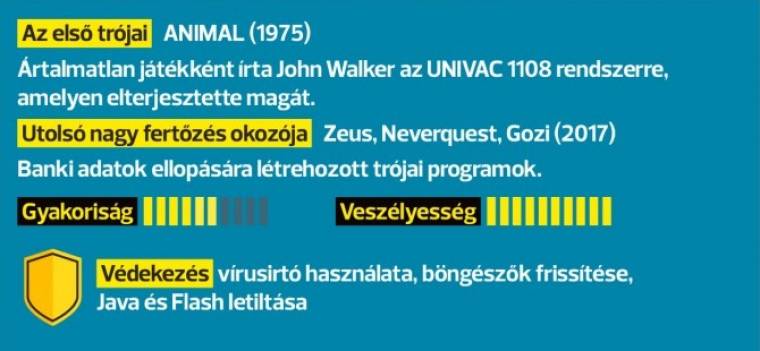

Trójai program

A trójai vírus általában másik, ártalmatlan állománynak álcázza magát. Nevét a közismert trójai falóról kapta, amelynek gyomrában elrejtőzve ókori görög harcosok jutottak a perzsák jól védett várának falai mögé. A felhasználó leggyakrabban maga tölti le és futtatja ezeket az állományokat, amelyek ezek után "kirakodnak", vagyis a gyomrukban tárolt zsarolóprogram, féregvírus vagy más kártevő szabad utat kap a kellemetlen események hosszú sorának elindításához.

A trójai programok ma reneszánszukat élik, méghozzá a bankszektorra specializálódva. Persze nemcsak a bankokat, hanem az otthonról online bankolókat is megtámadják velük, így próbálva megszerezni a hozzáférést a banki adatokhoz. Ez könnyebben megtörténhet velünk, mint gondolnánk. A trójai programmal megfertőzött weboldalak meglátogatása során maguktól települő exploitcsomagok csendben figyelni kezdik bankolási szokásainkat, majd billentyűleütés-rögzítőket és böngészőátirányítókat is telepíthetnek, hogy átvegyék az irányítást pénzügyeink felett.

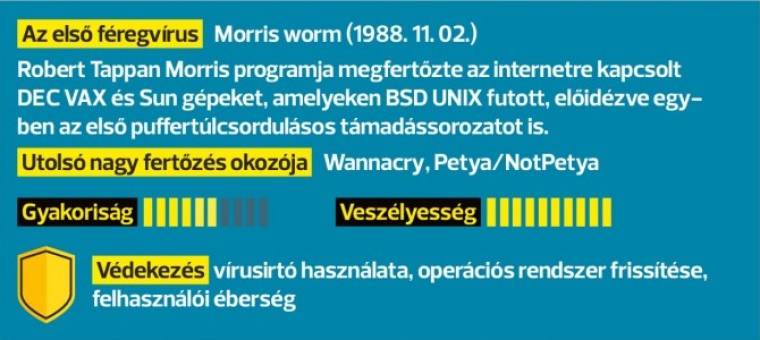

Féreg

Teljesen önálló kártevők a féregvírusok; nincs szükségük gazdaprogramra, adatállományra vagy bármire, amihez hozzákapcsolódhatnak, ezek nélkül is képesek működni. Lemásolják, sokszorosítják magukat, terjednek a hálózaton, és mindezt felhasználói beavatkozás nélkül teszik, terjedésüket a biztonsági rések teszik lehetővé, és ennek során szinte mindig károsítják valamilyen mértékben az igénybe vett hálózatot is, minimum a sávszélesség foglalásával.

Tavaly a Wannacry zsarolóvírusba épített féregmodul tette lehetővé a terjedést, majd a Petya/NotPetya zsarolóvírus is féregvírus hátán utazott. Mondhatnánk, hogy a féregvírusok többnyire a kártevő-ökoszisztéma logisztikai kiszolgálói. A 2000-ben feltűnt "Iloveyou" féregkomponense tíz nap alatt az internetre kapcsolt gépek tíz százalékára jutott el. A mai féregvírusok kivétel nélkül rakománnyal érkeznek, és a meglepetés sosem kellemes. A Nyxem például Microsoft Office-fájlokat töröl, a Daprosy pedig ellopja a billentyűleütéseinket.