Drága mulatság egy számítógép, de a rajta tárolt adatok még nagyobb értéket képviselnek, ezeket tehát minden lehetséges eszközzel védenünk kell. Asztali PC-n a zsarolóvírusok, a hardvermeghibásodások és a véletlen törlések veszélyeztetik pótolhatatlan képeinket, videóinkat, dokumentumainkat, míg egy notebooknak az elvesztésével, ellopásával is számolnunk kell. Ha bekövetkezik a baj, adatainknak mindörökre búcsút inthetünk, ám ennél is rosszabb, ha ráadásul rossz kezekbe kerülnek. Nem csupán bosszantó, de veszélyes is az identitáslopás, és ha idegenek turkálnak emlékeink között; súlyos anyagi kárunk származhat belőle, sőt a rendőrség is ránk találhat, ha a nevünkben követnek el bűncselekményt az interneten. Szerencsére létezik hatékony védekezési mód. Megelőzhetjük az adatlopást, vagy titkosíthatjuk adatainkat, hogy rejtve maradjanak a majdani tolvaj számára.

Titkosítási egyszeregy

Ha böngésztünk már valaha a weben, vagy fizettünk bankkártyával online, akkor titkosítást is használtunk már. A két pontot, vagyis két számítógépet összekötő adatcsatornát ugyanis ma már illik rejtjelezni, hogy az adatátvitelt esetlegesen lehallgató illetéktelenek ne lophassanak el semmit, és ha mégis sikerül megkaparintaniuk valamennyi információt, az csupán érthetetlen adathalmaz legyen a számukra.

A végponttitkosítás egy másik módja a személyes információk védelmének. Ebben az esetben a számítógépben található adattároló titkos, így csak az férhet hozzá az információhoz, aki ismeri a feloldókulcsot. Számtalan módon aktiválhatjuk ezt a valós idejű, működés közben láthatatlan védelmet. Az vele az egyetlen gond, hogy ezt nem teszi meg helyettünk a Windows alapértelmezett módban. Az a tévhit is széles körben elterjedt, hogy egy ilyen védelem jelentősen lelassítja a PC-t, sőt egy belépőszintű konfigurációt használhatatlanná is tehet. Pedig hatékony eszköz a titkosítás, és számtalan támadástól megvédi a felhasználót, ezért érdemes félresöpörni az előítéleteket, és megvizsgálni, milyen előnyökkel és hátrányokkal jár az, ha ezt az extra pajzsot is bevetjük a hackerek, PC-tolvajok és kártékony szoftverek ellen.

Prémium szolgáltatás

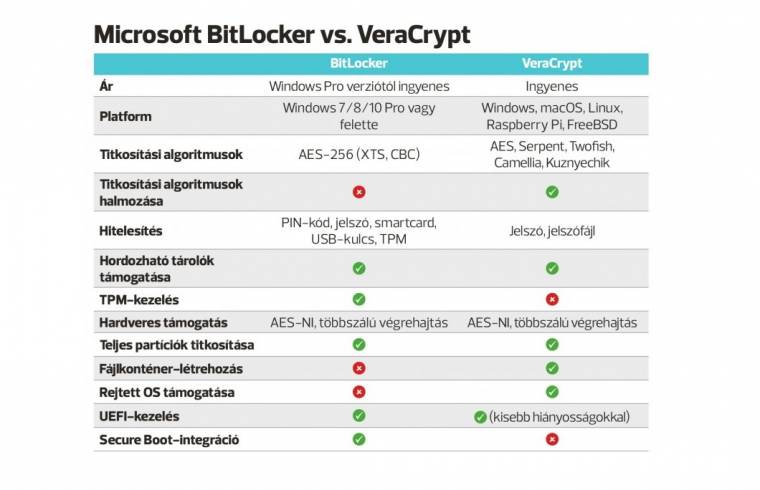

Windowsos számítógépen alapvetően kétféle titkosítás közismert: az egyik a Microsoft-féle BitLocker, a másik a nyílt forráskódra épülő, több platformon is elérhető VeraCrypt. A Microsoft már a Windows 7 megjelenése óta kínál rendszerbe integrált meghajtótitkosítást, de nagyobb érdeklődés csak a Windows 10 megjelenése óta van erre a szolgáltatásra. A BitLocker a rendszer fejlődésével együtt vált egyre jobbá, így mára profi és fejlett titkosítási rendszert kapunk a platformba égetve. Van azonban egy hatalmas gond, ami miatt nagyon sok felhasználó teljesen ki van zárva a BitLocker használatából, ez pedig a drága licenc. AMicrosoft úgy tartja, hogy ez egy prémium, főként üzleti felhasználók számára szükséges szolgáltatás, ezért a Windows Home kiadásaiban nem, csak a Pro és Enterprise/Ultimate változataiban érhető el. Márpedig a Windows 10 Home- és Pro-licencek között nagy az árkülönbség, és csupán egyetlen szolgáltatás miatt nem minden felhasználó fogja a drágábbat választani.

Titkosítás egyszerűen

Akkor sem biztos, hogy a BitLocker aktiválható a PC-nken, ha Windows 10 Pro rendszert választottunk, ugyanis alapértelmezetten csakis TPM chippel használhatjuk a szolgáltatást. A Trusted Platform Module egy biztonsági chip, amely tartalmazza a meghajtótitkosításhoz használt egyedi kulcsot. Amennyiben ellopják gépünket, és az adattárolót kiszerelve próbálnak lementeni róla adatokat, nem járnak sikerrel a tolvajok, mert csakis a megadott TPM-chippel szerelt gépben lesz olvasható a meghajtó. A chip kiszerelése, piszkálása, törlése is azonnali teljes adatvesztést eredményez, az adatok pedig egészen addig nem lesznek elérhetők, amíg az általunk megadott jelszót nem ismeri az illetéktelen behatoló.

A BitLockernek egy másik, szintén hasznos funkcióját is kihasználhatjuk, ez a BitLocker To Go. Ennek segítségével külső, mobil tárolókat is titkosíthatunk, így azokra más számítógépeken csak a megfelelő jelszó vagy PIN-kód ismeretében lehet írni és róluk olvasni. A BitLocker To Go használata egészen egyszerű Windows 10-es PC-n (a titkosított meghajtót Windows 10 Home gépen is használhatjuk), nagy hátránya azonban, hogy platformhoz kötött, vagyis Linux és macOS alatt nem fog látszani az adattároló.

A Windows 10 1511-es verzióiban nagyot lépett előre a BitLocker. Meghatározhatjuk az adattároló típusát (rendszermeghajtó, fix tároló, hordozható tárhely), így a rendszer a PC-be szerelt egységeken 256 bites AES-XTS titkosítást aktivál, míg a cserélhetőkön 128 vagy 256 bites AES-CBC-t.

BitLocker TPM nélkül

Szerencsére a Microsoft gondolt azokra is, akiknek a PC-jében nincs TPM-chip, és nem is szeretnének ilyet vásárolni. A Windowsban kikapcsolhatod ezt a korlátozást, így megfelelően erős jelszóval is aktiválhatod a BitLockert. Ehhez először futtasd a gpedit.msc parancsot, amely a Helyicsoportházirend-szerkesztőt hívja elő. Itt a [Számítógép konfigurációja\Felügyeleti sablonok\Windows-összetevők\BitLocker meghajtótitkosítás\Operációsrendszer-meghajtók] pontban a [További hitelesítés megkövetelése indításkor] pontot válaszd. A megjelenő ablakban engedélyezd a szolgáltatást, és a bal alsó [Beállítások]-ban ellenőrizd, hogy aktív-e a jelszó vagy az USB flashmeghajtó kezelése. Ezzel a beállítással bekapcsolhatod a BitLockert számítógépeden, az azonosításhoz pedig használhatsz megfelelően erős jelszót vagy egy szimpla USB-kulcsot is, amelyet speciális indítókulcsként fog megformázni a Windows.

VeraCrypt

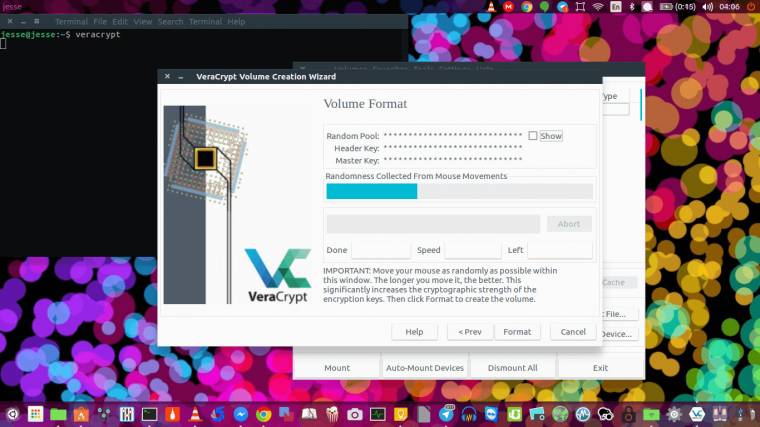

A nyílt forráskódú titkosító 2015-ben jelent meg, de nem a nulláról indult, az akkor éppen megszűnő, szintén ingyenes, de biztonsági réssel sújtott TrueCrypt alapjaira épült. A program számos platformon is elérhető, és több funkciót kínál, mint a BitLocker, miközben teljesen ingyenes. A VeraCrypt is tökéletesen kezeli a modern processzorokba integrált AES-NI-modult, emellett többféle algoritmust is tartalmaz, beleértve az AES-t, a Serpentet, a Twofisht, a Camelliát vagy a Kuznyechiket. Egyedi szolgáltatása, hogy képes az algoritmusokat halmozni, így használhatunk olyan titkosítást, amely akár egyszerre háromféleképpen is kódolt (például AES-Twofish-Serpent). A titkosítókulcs bonyolultsága miatt sem kell aggódnunk, a készítők 512 bit hosszúságban állapították meg a megfelelő szintet.

A biztonság mellett a szolgáltatásokból is igyekszik sokat nyújtani a VeraCrypt. A teljes rendszermeghajtón kívül használhatjuk hordozható tárolók titkosítására és fájlkonténerek létrehozására is. Rejtett rendszert és partíciót is létrehozhatunk, kiválaszthatjuk a kulcs bonyolultságát, és az újabb verziókban már az UEFI+GPT partíciós PC-kkel is kompatibilis a program. Sajnos kezelőfelület és használhatóság szempontjából nagyon le van maradva a BitLockerhez képest. A Microsoft megoldása egyszerű, gyors, jól kezelhető, és érthető minden menüpont. A VeraCrypt ablaka ehhez képest bonyolult, nehezen érthető, több fontos beállítást alaposan elrejtettek benne, és sokszor az ideális paramétereket is nehéz megtalálni egy-egy feladathoz. A magyar fordítás is erősen hiányos, csupán néhány menüpont, rövidebb szöveg olvasható magyarul, a többi maradt angol. Ha ezeken át is verekedjük magunkat, még mindig ott az UEFI-gond. Sajnos néhány notebook UEFI-je eltér a szabványostól (például HP, Acer), ezeken a gépeken, az UEFI-módban manuálisan kell átírnunk a bootsorrendet, és telepíteni a kulcsokat Windows alatt.

A mítosz megdöntése

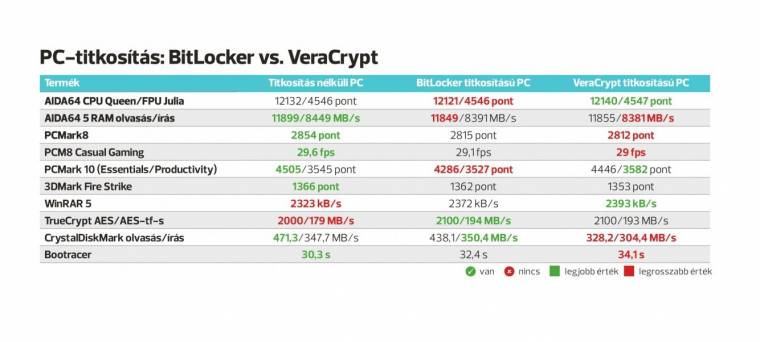

A két titkosítási szolgáltatás megismerése után csupán egyetlen kérdés maradt: melyik lassítja jobban a rendszert? Ehhez nem egy csúcskategóriás, fél- vagy egymilliós PC-t, hanem egy abszolút belépőszintű, olcsó notebookot vetettünk be, amelyben egy AMD A10-9600P APU dolgozik. Ez négymagos, több generációval ezelőtti, és számítási teljesítménye a belépőszinten is átlagon aluli. Intel Core CPU-hoz hasonlítva valahol a Core i3-6006U processzor szintjén, sőt kicsivel az alatt található. A gép többi főkomponense emellett még 4 GB RAM és egy 250 GB-os SATA SSD (nem topkategóriás hardverek), így a legkisebb extra terhelés is azonnal meglátszik az összteljesítményen. Az általános használatot szimuláló teszteket Windows 10 Pro alatt futtattuk először titkosítás nélkül, majd BitLocker, végül pedig VeraCrypt aktiválásával.

Szintetikus mérésekkel alig-alig lehet kimutatni a processzor vagy a rendszermemória extra terhelését; ez jelentős mértékben a hardveres AES-NI-támogatásnak köszönhető, amely leveszi a titkosítás terhét az általános célú CPU-magokról. Lefuttattuk a 3DMark-ot is, amely azt mutatta, hogy a grafikus teljesítményt sem csökkenti egyik titkosítás sem, így gamer-PC esetében sem kell kerülni ezt az extra védelmi vonalat.

Az általános rendszerteljesítmény közel azonos volt a kétféle védelem használatakor, ezért szolgáltatás és kényelem alapján érdemes választani. Ha Windows 10 Pro-tulajdonos vagy, a BitLocker számodra kényelmes, gyors, és pofonegyszerű, a Microsoft-fiókos biztonsági kulcsmentés pedig modern és felhasználóbarát. Ha nem szeretnél fizetni a Pro-licencért, régebbi vagy más operációs rendszert használsz, vagy csak egyszerűen nem bízol a zárt kódú BitLockerben, nyugodtan bevetheted a VeraCryptet, AES titkosítás mellett nem lesz érezhető a lassulás. Itt csupán a nehézkesebb beállítás, a mostoha, angolnyelvű kezelőfelület okozhat gondot.