Régen az volt a különleges, ha valakinél vezeték nélküli hálózat volt otthon, ma pedig már inkább ennek az ellenkezője az igaz. Már a netszolgáltatók is jószerivel kizárólag WLAN-routerrel egybeépített kábel-, optikai és ADSL-modemeket adnak az előfizetések mellé. A Wi-Fi tehát adott, elterjedésekor azonban egy új fogalommal kellett gyakorlatilag mindenkinek megismerkednie, ez pedig a hálózati biztonság.

Szerencsére ezen a területen az utóbbi években jelentős fejlődésnek lehettünk tanúi, köszönhetően egyrészt a gyártóknak és a szakmai szervezeteknek, másrészt az ezzel kapcsolatos ismeretterjesztő cikkeknek, videóknak. A hőskorban még könnyen előfordult, hogy a gyárból mindenféle jelszavak és védelem nélkül érkeztek a routerek, ezeket pedig lustaságból és/vagy hozzá nem értésből aztán így használta tovább mindenki. Ezekből az időkből lehet ismerős a "wardriving" kifejezés: ilyenkor egy notebookkal vagy más, WLAN-adapterrel felszerelve autóval, motorral körözve vadásztak titkosítatlan, ingyenesen használható Wi-Fi-hálózatokra, amelyek aztán különböző netes adatbázisokba is felkerültek, esetlegesen térképes, kereshető formában is. Akkoriban az ilyen otthoni, titkosítatlan vezeték nélküli hálózatokkal a legnagyobb gond az volt, hogy mások használták ingyen az általunk fizetett, adatkorlátos netet, vagy ami még súlyosabb, netes csínytevést, bűnt követtek el a nekünk kiosztott IP-címmel.

A wardriving korszaka óta eltelt időben viszont drámaian megváltozott a helyzet: ma nem egyszerűen egy notebook csatlakozik az otthoni WLAN-ra, hanem a családtagok számtalan telefonja és szórakoztatóelektronikai eszközök is. Ahogy terjednek a különböző okosotthonos megoldások, úgy Wi-Fi-re költözik a hűtőszekrénytől a villanykapcsolón át a riasztórendszerig, az ajtózárig és a biztonsági kameráig minden. Nyilvánvaló, hogy ezek kommunikációjának lehallgatása, megzavarása milyen komoly veszélyekkel fenyeget. Ráadásul ez csak egyik része a történetnek, a másik oldalon ott van az, hogy az internet olyan szinten beszivárgott életünkbe, hogy - főleg ebben a karanténos, otthonülős időszakban - hivatalos és banki ügyeinket, vásárlásainkat is jórészt azon keresztül intézzük.

Egy, a hálózatra bejutó hívatlan eszköz pedig ezek alapján megszerezheti olyan személyes adatainkat, amelyekkel aztán kiüríthetik bankszámlánkat, bűncselekményeket követhetnek el a nevünkben és így tovább.

Emiatt írásunkban azt vesszük sorra, milyen gyenge pontjai lehetnek egy modern otthoni hálózatnak, hogyan lehet ezek helyét felderíteni és végül bezárni.

A hálózat felépítése

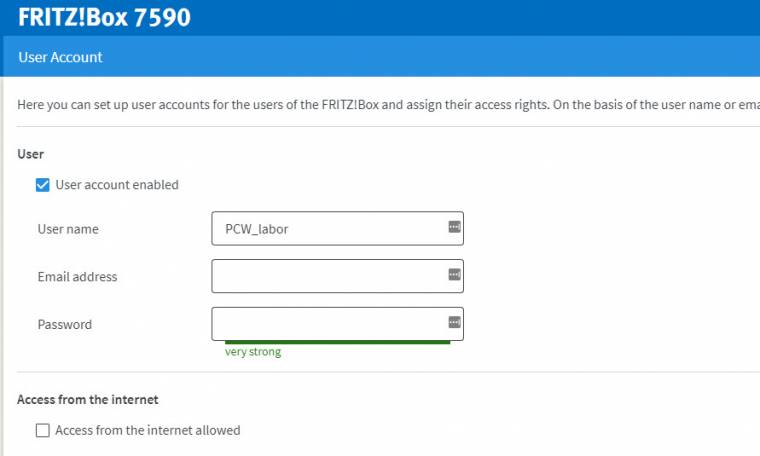

Mint említettük, régen a WLAN-routerek egy része jelszó nélkül érkezett, más része a legendás admin/admin beállítással védte felhasználói felületét és a WLAN-t. Bár ez utóbbival még mindig találkozhatunk, azért dicséretes, hogy egyre több gyártó már véletlenszerű jelszóval látja el a hálózati eszközöket (a jelszavakat egy matricán találjuk meg a készülék házán vagy a dobozban), mások pedig egyszerűen az első beállítási lépések kihagyhatatlan részévé tették egy megfelelő jelszó létrehozását. Ez utóbbi annyira örvendetes, hogy mi is rögtön ezzel kezdenénk. Amikor otthoni hálózatod összerakásába fogsz, két dolgot mindenképpen azonnal védj le: a router kezelőfelületét és a Wi-Fi-t. Ha ezek bármilyen módon támadhatóak, akkor az összes többi lépés nem ér semmit, gyakorlatilag nyitott ajtókkal várod az illetéktelen behatolókat.

Nem akarunk ugyanakkor szó nélkül elmenni a routerek saját biztonsági hibái mellett sem: akit érdekel, a Fraunhofer Intézet honlapján egy részletes tanulmányt olvashat az ezekben talált biztonsági résekről és arról, hogy a gyártóktól mennyire lehet számítani ezek javítására. Ne feledd: ahogy Daniel Aleksandersen is megjegyezte a Ctrl blogon, routered valójában egy kis méretű, általában Linuxot futtató számítógép, amelynek operációs rendszere ugyanúgy tartalmazhat hibákat, mint asztali gépedé.

Ez ellen úgy tudsz védekezni, ha olyan routert vásárolsz, amiről nem találsz a neten oldalakra rugó sérülékenységi listát, ellenben gyártója rendszeresen kínál hozzá firmware-frissítést (a netszolgáltatók nyújtotta routerrekkel éppen az a baj, hogy utóbbiról szinte biztosan le kell mondani). Ráadásul egy routert általában évekre vásárolunk - még egy okkal több, hogy olyat válassz, amely várhatóan 2025-ben is biztonságos lesz.

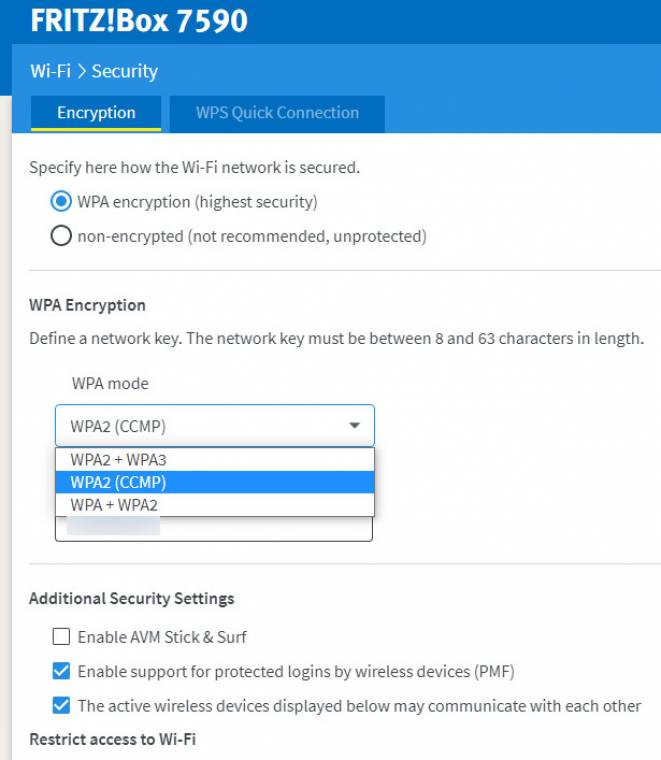

Visszatérve tehát a jelszavakra, a szokásos tanácsok (könnyen megjegyezhető, de hosszú legyen, kis- és nagybetűket, speciális karaktereket tartalmazzon) itt is igazak. A WLAN-jelszó kapcsán viszont felvetnénk még egy szempontot: nem minden eszközön könnyű beírni ezeket a bizonyos speciális karaktereket, tehát nem árt, ha tekintettel vagy erre. A jelszó mellett a vezeték nélküli hálózat titkosítási algoritmusát is ki kell választanod. A legtöbb mai router a WEP, WPA és WPA2 lehetőségeket ismeri, egyes modernebb készülékek pedig már a WPA3-at is felajánlják. Itt most kapásból meg is jegyeznénk, hogy a titkosítás nélküli, a WEP és a WPA megoldásokat el is felejtheted. A WEP-et immár húsz (!) éve feltörték, mégis megtalálható a routerekben. A WPA és még inkább a WPA2 már jóval biztonságosabbnak mondható, bár teljesen ezek sem azok: 2018-ban olyan sérülékenységeket fedeztek fel, amelyek ezek feltörését is lehetővé teszik. A jövő tehát a WPA3-é, de sajnos amíg ez nem érhető el minden eszközben, addig azzal kell főznünk, amink van, ez pedig a WPA2.

Akár frissen telepítetted, akár használod már egy ideje, továbblépés előtt ellenőrizd routered egyéb beállításait. Az F-Secure egy szolgáltatása a Router Checker, amely egy egyszerű és gyors teszttel ellenőriz pár nyilvánvaló rést. Ha mindent rendben talál, a következő lépésben még nézd meg a nyitott portokat: ezek azok a "kapuk", amelyeken keresztül elérhetőek a hálózatodon működő szolgáltatások. Ha például egy szimpla FTP-szervert használsz dokumentumaid letöltésére, valószínűleg megnyitottad a 21-es portot. Pár gyakori pontot ellenőriz a Port Scanner: itt az a lényeg, hogy csak az legyen megnyitva, aminek muszáj nyitva lennie, és - még fontosabb, hogy csakis az, amiről tudod, hogy micsoda.

Az ismeretlen okból megnyitott portok legalábbis gyanúsak.

Keresd meg, és tiltsd le a router kezelőfelületén a WPS-t is. Ez egy, az új eszközök hálózatba illesztését megkönnyítő szolgáltatás, de sajnos biztonsági szempontból gyenge. Két változata van, az egyik gombnyomást, a másik PIN-kód beírását igényli - előbbi annyiból tekinthető elfogadhatónak, hogy amíg nem nyomod meg azt a bizonyos gombot a routeren, nem működik, azaz legalábbis fizikai hozzáférésre van szükség a feltöréséhez. A PIN-es megoldás viszont hatalmas biztonsági rést rejt magában.

Belső védelem

Az eddigiekben azt néztük meg, hogy mennyire biztonságos az otthoni hálózat kívülről. Ám ahogy azt már a trójaiak is felfedezték, sokkal nagyobb veszélyt jelentenek azok a támadók, akik már a hálózaton belül vannak. Ezek lehetnek kártékony programok, vírusok, trójaiak, mi azonban most egy olyan területre koncentrálnánk, amelyik az utóbbi időben lett igazán veszélyes: az okosotthonos, IoT hardvereké. Ennek nyilván nem lenne muszáj így lennie, de a szomorú helyzet az, hogy ezeknek az eszközöknek az elmúlt pár évben megugró népszerűsége arra késztette a gyártókat, hogy különösebb biztonsági megfontolások nélkül dobják őket piacra. Az, hogy a noname webkamerák, okoszárak, villanykapcsolók, robotporszívók mindenre rálátnak hálózatunkon, majd mindenféle adatokat titkosítás nélkül osztanak meg távoli országokban található szerverekkel, egészen biztosan nincs rendben. Szerencsére néhány botrány után mostanra azért a gyártók is kezdik többé-kevésbé komolyan venni az internetes biztonságot - ezért érdemes mindig a lehető legfrissebben tartani ezeknek a netre kapcsolódó eszközöknek a firmware-ét.

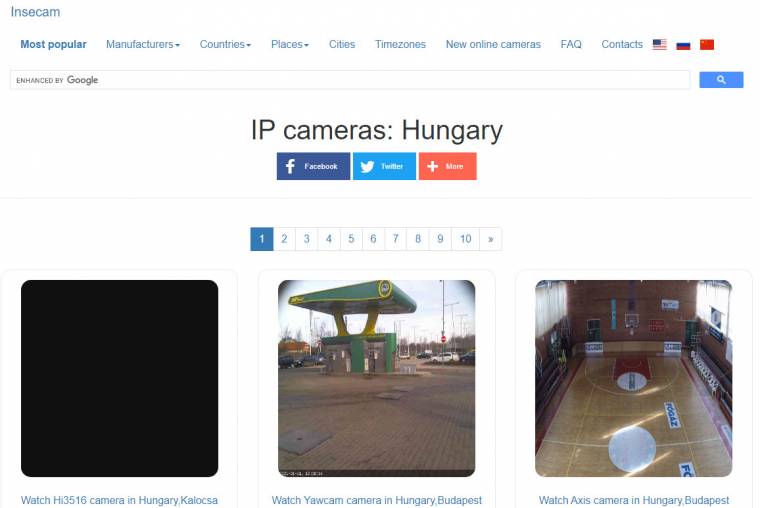

Az IoT jelentette veszélyekre az olyan weboldalak irányítják rá legjobban a figyelmet, mint a Shodan.io vagy az Insecam.org. Előbbi egy, a világ IoT-eszközeire rálátó kereső, utóbbi pedig egy webkamera-gyűjtemény - olyan kameráké, amelyeket valószínűleg nem a nyilvánosságnak szántak, ám a helytelen beállítások miatt most mégis láthatod mondjuk egy boltnak vagy konferenciateremnek a belsejét. És ez csak a felszín: a sötét weben ennek sokszorosa érhető el. Például 2019 végén az NCC Group kutatói számtalan "okos" gyerekjátékot vizsgáltak meg, és azt találták, hogy tele vannak biztonsági résekkel, a kódolás nélkül tárolt jelszavakon át a titkosítás nélküli adatforgalmon át a külső szerveren, védelem nélkül elhelyezett érzékeny adatokig.

Az ilyen belső veszélyek elleni védekezés többlépcsős: az első, hogy csak azt tartsd nyitva, amire tényleg szükséged van. Ha például nem használod okostévéd netes szolgáltatásait, kapcsold ki őket - vagy ami még jobb, a router beállításaiban tiltsd le az internetről. Ettől még a NAS-on megosztott tartalmat eléri majd, de nem tudja filmezési szokásaidat megosztani a gyártóval. Ugyanígy letilthatod a net eléréséről az összes, csak belső kommunikációt igénylő IoT-eszközödet.

Erre a tiltásra általában a legegyszerűbb a sok routerben megtalálható szülői felügyelet használata. h ebben támogatottak a profilok vagy a szabályok, akkor egyszerűen rendeld ezeket az eszközöket egy internetes kommunikációt tiltó profilhoz. Adott esetben még azt is megteheted, hogy pusztán az általad kiválasztott szerverekkel engeded meg neki a kommunikációt, így kizárható, hogy ismeretlen távol-keleti számítógépekkel is kapcsolatba lépjen.

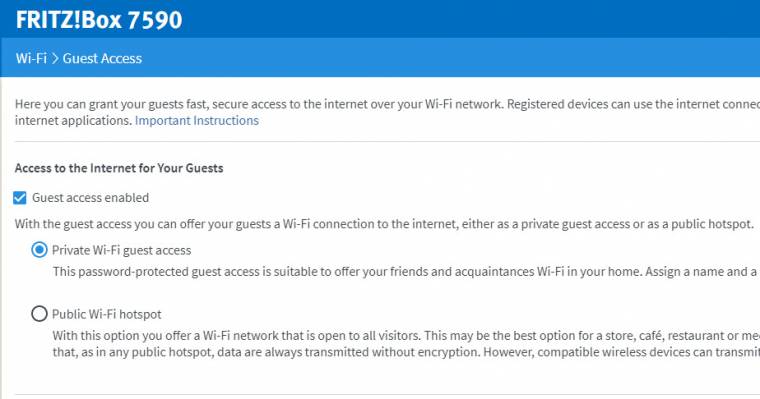

Azokat a készülékeket, amelyeket nem tudsz így letiltani, külön hálózatra helyezheted. Sajnos nem minden router képes ilyen külön VLAN-hálózatot létrehozni, de ha a tiéd támogatja ezt, akkor az IoT- és okosotthonos eszközöknek készíthetsz egy külön kapcsolatot, amelyen keresztül elérik ugyan a világhálót, de a PC-k, okostelefonok által generált adatforgalmat már nem. Ha routered nem támogatja a VLAN-t, még van egy mentő opció, ez pedig a Vendéghálózat (Guest network). Ezzel viszonylag jó izolációt érhetsz el az IoT-s és a számítógépes hálózatok között - hátránya, hogy a vendégek viszont ráláthatnak majd az IoT-eszközök forgalmára. Ha ezt ki szeretnéd küszöbölni, egy második routerrel felépíthetsz egy további, különálló hálózatot, ami viszont nehézkes, és komolyabb hozzáértést igényel.

A Vendéghálózatot a legtöbb modern router ismeri. Bekapcsolásának módja gyártótól függ, sok esetben a WLAN- vagy a Speciális beállítások között találod. Ez gyakorlatilag egy második Wi-Fi-hálózat külön jelszóval és SSID-vel. Amire figyelj még: amennyiben szükséges, hogy az IoT-hálózat elemei tudjanak egymással kommunikálni, kapcsold be - ha van ilyen - azt az opciót is a router kezelőfelületén, amely ezt engedélyezi, különben nem fog működni az okosotthonos rendszer.

További hasznos cikkekre, remek teljes verziós programokra, biztonsági szoftverekre és értékes PC-játékokra számíthatsz, ha megveszed a 2021/02-es PC World magazint!