Egyre többféle eszköz kapcsolódik az internetre, ez ma már nem csupán a számítógépek és okostelefonok kiváltsága. Ott toporognak a világhálón a legkülönfélébb „okos” eszközök – televíziók, órák, autók – mellett a „dolgok internete” (internet of things, IoT) kategóriába sorolható háztartási gépek, testen hordott eszközök, csecsemőfigyelők, kamerák, hálózati tárolók és sok minden más.

A trend megállíthatatlan, és ezzel párhuzamosan egyre több szó esik az internetre kapcsolódó eszközök biztonságáról, ami bizony komoly kívánnivalókat hagy maga után. Márpedig a probléma hatalmassá nőheti ki magát, ha az érintettek nem teszik meg a szükséges óvintézkedéseket. A hackerek egyelőre várakozó állásponton vannak; ők akkor lendülnek akcióba, ha a sebezhető platform használóinak száma elér egy kritikus tömeget ahhoz, hogy a támadásokkal megfelelő hasznot lehessen elérni. Nyilvánvaló, hogy az IoT-eszközök feltörésével értékes információkat lehet majd összegereblyézni, például egy okostévé esetében hozzá lehet jutni a berendezés által összegyűjtött használati adatokhoz (milyen műsort néztünk, milyen appokat futtattunk, milyen weboldalakat látogattunk meg stb.). Ha pedig a televíziót felszerelték kamerával és mikrofonnal, a hackerek mindent látni és hallani fognak, ami a szobában történik.

Aztán itt vannak a testen hordható diagnosztikai eszközök, amelyek révén az orvosok távolról is tájékozódhatnak egy beteg állapotáról. Ezek vagy az adatátvitelre használt kommunikációs csatorna feltörésével rendkívül bizalmas és értékes egészségügyi adatokhoz juthatnak a kiberbűnözők. Egyre több automatizált szolgáltatást építenek be a gyártók az autókba, amelyek segítenek elkerülni a dugókat, és jelentősen megkönnyítik a járművezetők életét. Azonban még elgondolni is rossz, hogy mi történhet akkor, ha a számítógépekkel vezérelt, egymással vezeték nélkül kommunikáló járműveket meghackelik, és így veszélybe kerül az utasok élete.

Szó sincs riogatásról, valósak a veszélyek

Nem a levegőbe beszélünk, amikor az internetre kapcsolódó eszközök biztonsági hiányosságaira hívjuk fel a figyelmet, következzen hát pár konkrét példa leírása, amikor biztonsági szakértők tüzetesen utánanéztek annak, milyen kellemetlenségekre számíthatunk a különféle okoseszközök használatakor. Szerencsére ezek egyelőre mindössze potenciális veszélyek, nem érkeztek még olyan hírek, hogy kiberbűnözök ténylegesen kihasználták a kutatók által feltárt alábbi sebezhetőségeket.

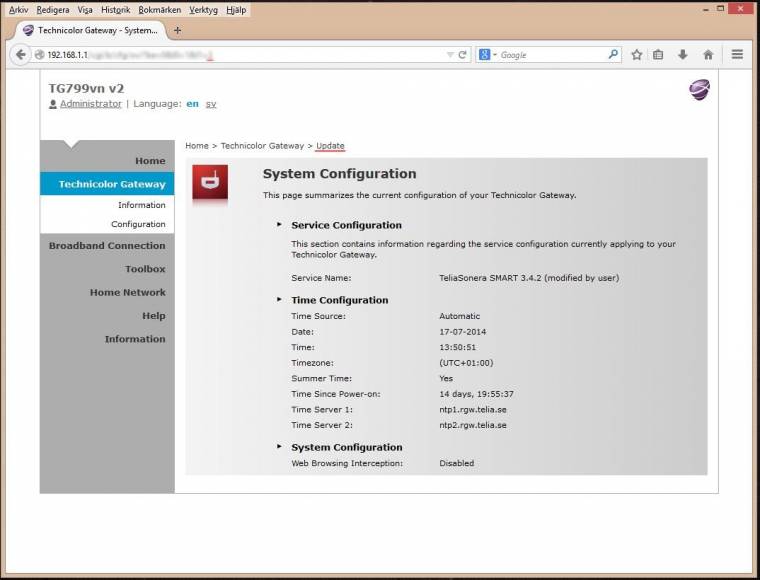

Meglepő routerfunkciók: távoli vezérlési lehetőségek, amiket kihasználhatnak a hackerek is (Forrás: David Jacoby)

David Jacoby, a Kaspersky Lab munkatársa a budapesti Hacktivity konferencián tartott előadásában számolt be saját lakásának „meghackeléséről”. Annak járt utána, hogy az otthonában található intelligens eszközök – két, különböző gyártótól származó hálózati (NAS) tároló, okostévé, műholdvevő és nyomtató – használata milyen kockázatokkal jár. Az eredmény sokkoló volt: a hálózati tárolóknál 14, az okostévénél egy sérülékenységet fedezett fel, míg a routerben több rejtett, távoli vezérlést lehetővé tevő funkciót talált. A vizsgált berendezések alapjelszava szintén gyenge volt, sok konfigurációs fájl nem megfelelő jogosultságokkal rendelkezett, és a jelszavakat egyszerű szövegben, mindenféle titkosítás nélkül tárolta. Ezen sérülékenységek révén többek között megfertőzhető az okoseszközhöz csatlakoztatott PC, man-in-the-middle típusú támadással pénz lopható az okostévé tulajdonosától, ha az a berendezésen keresztül vásárol online tartalmakat, valamint hozzáférés szerezhető az otthoni Wi-Fi-hálózatot használó többi eszközhöz.

Egy másik Kaspersky Lab kutatás a népszerű Google Glass okosszemüveg és a Samsung Galaxy Gear okosóra sebezhetőségeire hívja fel a figyelmet. Az előbbi esetében a kutatók felfedezték, hogy az eszköz és egy Wi-Fi hotspot közötti kommunikáció nem volt teljes egészében titkosítva, így ki lehetett deríteni, hogy a szemüveg használója milyen tartalmakra keresett rá az interneten. Utóbbinál pedig azt állapították meg, hogy amikor egy appot telepítenek az okosórára, az nem küld értesítést a műveletről, ami lehetővé teszi, hogy hackerek célzott támadással észrevétlenül telepítsenek rosszindulatú szoftvert az eszközre.

Nem biztonságosak az internetre kapcsolódó okosautók sem: egy, az IAB Spanyolország marketing- és digitálismédia-szervezet által – több más céggel közösen – készített tanulmány szerint a járművekhez készült okostelefonos appok ellopott bejelentkezési adatainak segítségével megállapítható a gépkocsi tartózkodási helye, és az ajtók távoli hozzáféréssel kinyithatók. A kutatás során vizsgált autómárkánál további problémát okozhat a Bluetooth-vezérlő frissítése, mert az ezt tartalmazó, internetről letöltendő fájl nem titkosított, ellenben számos információt tartalmaz az autóban futó belső informatikai rendszerekről, és módosításával lehetővé válik egy rosszindulatú program futtatása. Aggályosnak találták a kutatók ugyanennél a márkánál, hogy egyes szoftverfunkciók SMS-ek révén kommunikálnak a járműben lévő SIM-kártyával, ugyanis a kommunikáció feltörésével hamisított üzenetek küldhetők, és a hackerek saját rosszindulatú utasításaikra cserélhetik fel az eredetieket.

Vég nélkül folytathatnánk hasonló történetekkel más eszközökről, a biztonsági konferenciák kedvelt témája mostanság az IoT biztonsági hiányosságainak bemutatása.

Komoly gondok a frissítéssel

Az IoT-eszközökkel kapcsolatban a legaggasztóbb tényező, hogy frissítésükre nem dolgoztak ki általánosan alkalmazható, hatékony módszert. Márpedig nem létezik olyan programkód, amelyben ne lenne hiba. Ha napvilágra kerül egy sérülékenység, és annak kijavítása nem történik meg, az adott eszköz folyamatosan veszélynek lesz kitéve. De hogyan értesítsék a gyártók a frissítés kiadásáról az érintett intelligens háztartási gépek, autók vagy viselhető eszközök tulajdonosait, illetve hogyan juttassák el hozzájuk a szoftvert belátható időn belül? Ezekre a kérdésekre egyelőre nem született válasz. Ráadásul sok berendezés és kütyü nem rendelkezik olyan közvetlen felhasználói felülettel, amelyen keresztül a frissítés egyszerűen elvégezhető lenne. Így – ha egyáltalán kiadnak hozzájuk szoftverfoltot – az ilyen eszközök nagy valószínűséggel használati idejük során sohasem lesznek javítva, és mindvégig sebezhetők maradnak.

Buzgó adatgyűjtés: tavaly kisebb botrány tört ki egyes okostévék gyári beállítású kémkedése miatt

Persze gyakran sem a gyártókat, sem a vásárlókat nem izgatja különösebben, hogy a berendezésük mindig naprakész állapotban legyen. Előbbiek minél több készülék eladásában érdekeltek, és az internetre csatlakoztathatóságot csupán a funkciók egyikének tekintik, ami nem a specialitásuk, míg a felhasználók többnyire azt szeretnék, hogy a megvásárolt berendezés rendeltetésszerűen működjön, és nem kívánnak vacakolni olyan kellemetlenségekkel, mint annak javítgatása, frissítése. Mi több, az esetek nagy részében egyáltalán nem szereznek tudomást arról, hogy valamelyik eszközüket feltörték, ugyanis a kiberbűnözők igyekeznek a háttérben futtatni a rosszindulatú műveleteket, az eszköz teljesítményének észrevehető lassítása nélkül. A hackelések nagy részéről tehát nem is tudunk.

Így védekezhetünk

Ha meg akarjuk óvni internetre kapcsolódó eszközeinket, valamint a rajtuk tárolt, illetve általuk összegyűjtött adatokat, nem ülhetünk ölbe tett kézzel addig, amíg a gyártók megtalálják a hibajavítás hatékony módszerét. Mindenekelőtt menjünk elébe a dolgoknak, nézzünk utána, hogy eszközeink firmware-ének létezik-e a jelenleg használtnál frissebb változata. Ha igen, telepítsük ezeket az összes rendelkezésre álló biztonsági frissítéssel együtt. Második lépésként változtassuk meg az eszközök gyári felhasználónevét és jelszavát, ugyanis ezekkel próbálkoznak először a hackerek, amikor megpróbálják feltörni eszközeinket.

Kiemelt szerep jut a védekezésben a hálózati routernek. Ezek többsége lehetővé teszi, hogy elkülönített hálózati csoportokat hozzunk létre a különféle eszközök számára, így például kialakíthatunk egy szegmenst a PC-nknek, nyomtatónknak, hálózati tárolónknak és a többi, „hagyományos” informatikai berendezésünknek, egy másikat mobileszközeinknek (tabletünknek, okostelefonunknak), egy harmadikat pedig a játékkonzolunknak, okostévénknek és más problémás készülékünknek. Ezáltal ha feltörik okostévénket, a támadó csak annak hálózati szegmensébe jut be, ahonnan nem fér hozzá PC-nkhez vagy hálózati tárolónkhoz.