Szinte egyidős a számítástechnikával a felhasználónév-jelszó párosra épülő azonosítás, az általa kínált biztonsági szint azonban egyre kevésbé képes az igények kielégítésére. Ennek számtalan oka van: egyrészt rendkívüli módon megnőtt az így védett adatok értéke, sokkal jobban megéri a feltöréssel foglalkozni, mint korábban. Gondolj csak bele: régen legfeljebb pár rövid levélhez, esetleg a neked kiutalt számítógépes erőforrásokhoz férhettek hozzá egy feltört azonosítóval, most viszont a bankszámládtól kezdve az egészségügyi adataidon át a közösségi oldalaidhoz is. A veszély tehát óriásira nőtt, miközben a védelem szintje nem igazán változott.

Hogy mi a probléma a jelszavakkal, és hogy miképpen lehet ezt megoldani, sokszor érintettük már. Röviden összefoglalva: manapság a legtöbb gondot az okozza, hogy a modern számítógépekkel is nehezen feltörhető jelszavak bonyolultsága már messze meghaladja azt a szintet, amit emberi aggyal kényelmes használni.

A "legyen legalább 12 karakter hosszú, tartalmazzon számokat, kis- és nagybetűket, írásjeleket" tanáccsal az a baj, hogy az így létrehozott kódokra nehéz visszaemlékezni - nem véletlen, hogy annyira sok az 12345678 és a Password! az internetre kiszivárgott felhasználóijelszó-adatbázisokban. Szóval az igazán jó jelszavak sok esetben a képernyőre ragasztott cetlikre, a pénztárcába rejtett papírokra kerülnek - egyik sem ideális a biztonság szempontjából. A következő gond, hogy egy ilyen jelszót még csak-csak meg tudsz jegyezni, azonban ahogy a védendő fiókok száma nő, úgy kellene nőnie a kódok számának is - ezt viszont már senki sem tudja követni.

Így lesz minden fiókod jelszava ugyanaz, ami drasztikusan növeli a feltörés valószínűségét.

Mindkét problémára kiváló megoldást kínálnak a jelszószéfek, amelyekről már többször is írtunk: egy ilyen megoldást használva elég egyet megjegyezned, másrészt a beépített kódgenerátor pofonegyszerűvé teszi a bonyolult karaktersorok előállítását. A jelszószéf tehát remek dolog, de nem old meg mindent: hiába tárol feltörhetetlen biztonságban egy nagyon bonyolult és értékes, személyes adatbázist, ha ez utóbbi egy másik úton kiderül, oda minden védelem. Itt jön be a képbe az a módszer, amellyel egyre több helyen találkozhatsz: a kétfaktoros azonosítás vagy hitelesítés, angol rövidítéssel a 2FA (2 Factor Authentication).

Második jelszó?

Nagyon egyszerű elgondolás áll a kétfaktoros azonosítás mögött: a megszokott felhasználó-jelszó páros mellé szükséges még valamit ismerni ahhoz, hogy egyértelműen igazolni tudd, valóban te ülsz a monitor előtt. Ez a "valami" lehet például egy általad ismert adat, mondjuk egy PIN-kód, egy eszköz a birtokodban, például a mobiltelefonod vagy valami hozzád köthető egyértelmű jellemző, akár az ujjlenyomatod. Az első változatot manapság kevésbé használják, a második viszont kifejezetten gyakorivá vált, és rengeteg online szolgáltatás, netbank és más rendszer támaszkodik rá.

Bár első ránézésre úgy tűnhet, hogy valójában csak egy második passwordöt használsz a belépéshez, valójában nem erről van szó.

Egy megfelelő módon kivitelezett 2FA-rendszer esetében a második faktor szerepét betöltő azonosító mindig csak egyszer használható, úgynevezett OTP (one time password) lesz, ráadásul ennek az OTP-nek lejárati ideje is van, tehát nem használható fel bármeddig. Az okostelefonon futó, ilyen kódokat generáló alkalmazások általában 30 másodpercenként váltanak, de az e-mailben, SMS-ben érkező OTP-k sem használhatók rendszerint fél-egy óránál tovább.

A kétfaktoros hitelesítés tehát két irányból is növeli a biztonságot: egyrészt a feltörhető, kitalálható, kijátszható jelszó mellett szükséges még valaminek az ismerete ahhoz, hogy beléphess a fiókodba. Másrészt ez a valami csak az adott belépéshez használható, tehát a potenciális támadónak nincs ideje napokig, hetekig dolgozni a feltörésén.

Készül az OTP

Átlagos felhasználóként általában három módszerrel találkozhatsz, ha egy netes szolgáltatásnál ilyen egyszer használatos jelszóra van szükséged. Az első, amelyet főleg a netes banki hozzáféréseknél kedvelnek, az SMS-ben küldött kód. Ez ma gyakorlatilag kötelező mindenhol; ha netbankos szerződésed van, meg kell adnod egy telefonszámot, és ha be akarsz lépni a fiókodba, erre érkezik majd SMS-ben az a karaktersor, amivel ezt megteheted. Az SMS mellett persze előfordulhat, hogy az adott pénzintézet egyedi alkalmazást vagy célhardvert használ - bár utóbbi használata kényelmetlensége miatt kezd kimenni a divatból.

A belépésen túl a banki ügyintézés közben még egy helyen találkozhatsz kötelezően a 2FA-val, ez pedig az online kártyás fizetés: 2021. január 1-jétől ugyanis kötelező ennek során a többlépcsős azonosítás. Ezért ha neten fizetsz bankkártyával, nem elég megadni a kártyaadatokat, még valamilyen módon azonosítanod kell magad.

Ez lehet egy újabb SMS-ben érkező kód, a banki alkalmazásban elvégzett újabb azonosítás, bármi, a lényeg, hogy erős ügyfél-hitelesítés nélkül a fizetés nem teljesül. Más szóval hiába lopják el hitelkártyád adatait valahol, azok birtokában még senki sem állhat neki kedvére vásárolgatni az interneten.

A pénzintézetek mellett a nagyobb internetes szolgáltatások is egyre gyakrabban követelik meg vagy legalábbis erősen ajánlják a kétfaktoros azonosítás bekapcsolását. Itt a második kód SMS-ben, e-mailben vagy telefonos applikáción keresztül érkezik a leggyakrabban. Ezek közé tartozik például a Google, amelynél a fiókod kezelésén belül a Biztonság/Bejelentkezés a Google-ba menüpontban tudod a lehetőséget aktiválni. Itt megadhatsz hitelesítő alkalmazást, hang- vagy szöveges üzenetet, hardveres biztonsági kulcsot, csatlakoztatott telefonra érkező kódot stb.

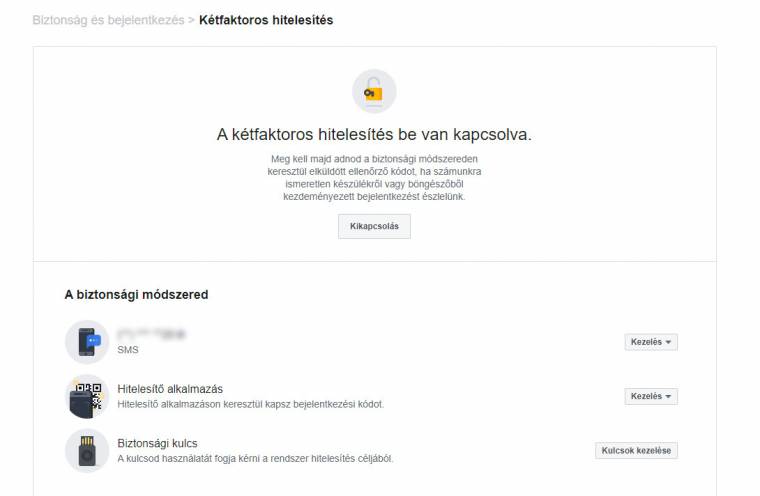

Nem maradhat ki a többfaktoros azonosításból a Facebook sem: asztali böngészőben kattints a jobb felső sarokban a lefelé mutató nyílra, majd a Beállítások és adatvédelem/Adatvédelmi hivatkozások menüpontra. Az új ablakban fent a Fiókod biztonsága részen belül kattints a Kétfaktoros hitelesítés linkre, válaszd ki a neked szimpatikus módszereket. Itt is használhatod a telefonra telepíthető Google Hitelesítő vagy Authy szoftvereket az OTP-kódok generálására.

A kétfaktoros azonosítás bekapcsolása rendkívül fontos a jelszószéfek esetében is, hiszen a mesterjelszó feltörésével a hackerek egy csapásra minden fiókodhoz, titkos adatodhoz hozzáférést szereznének.

A Bitwardennél az ingyenes verzió esetében e-mailes és az Authy vagy a Google Hitelesítő alkalmazásra épülő módszer választható. Bekapcsolni a webes kezelőfelületén tudod, a Beállítások/Kétlépcsős bejelentkezés alatt. Nyomd meg a Kezelés-gombot a kívánt módszer mellett, és kövesd az utasításokat.

Microsoft-fiók esetében is használható a kétfaktoros hitelesítés: lépj be a fiókodba az account.microsoft.com weboldalon, és felül kattints a Biztonság menüpontra. Ezután a Speciális biztonsági beállítások alatt kattints az Első lépésekre, az új oldalon a Kétlépéses ellenőrzés alatt a Bekapcsolásra, majd kövesd az utasításokat. Hitelesítés e-mailben vagy a Microsoft saját Authenticator alkalmazásával történik.

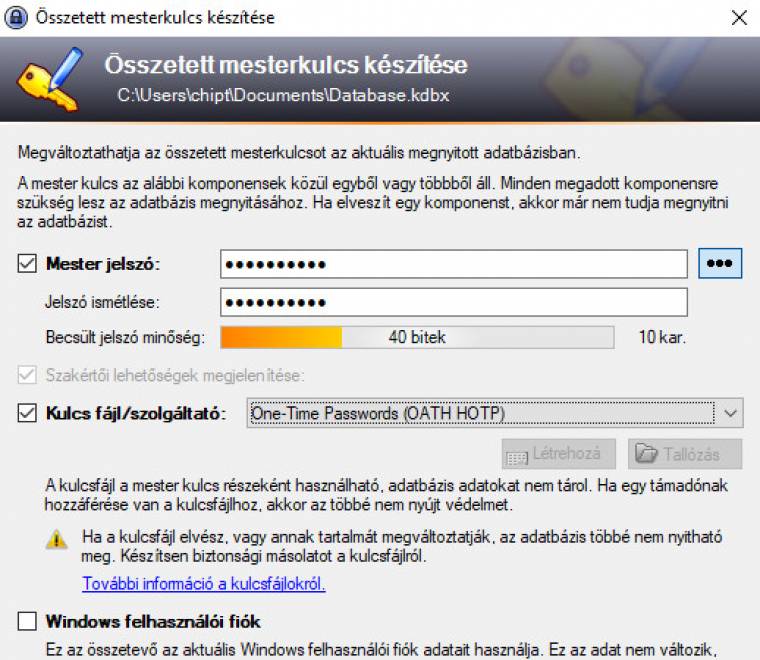

A nyílt forráskódú, "offline" KeePass jelszószéf is kiegészíthető kétfaktoros azonosítással, ha telepíted hozzá az OtpKeyProv kiegészítőt. Ha ez megvan, indítsd újra a programot, nyisd meg az adatbázisod, és kattints a Fájl/Mesterkulcs megváltoztatása menüpontra. Írd be az eddigi Mesterjelszót (de kitalálhatsz valami újat is), és tegyél pipát a Szakértői lehetőségek megjelenítéséhez. Kulcs/fájlszolgáltatónak válaszd ki a One Time Passwordsöt, és nyomd meg az OK-gombot. Megjelenik az OtpKeyProv beállítóablaka, ebben a Length of one time passwords mezőbe írj 6-ot, a Secret key típusát pedig állítsd Hexről Base32-re.

Ez a titkos kulcs az a-z és a 2-7 karakterekből állhat, hossza legyen a nyolc egész számú többszöröse. A counter legyen 0, a Number of OTPs, amely az egy belépéshez szükséges OTP-k számát jelenti, legalább három (minél több, annál jobb, de igazából öt felett már nem praktikus). Végül a Look ahead counthoz írd be az előző szám háromszorosát - így háromszor lehet próbálkozni az adatbázis megnyitásával, ezután az OTP-k megszűnnek működni.

A Google Hitelesítő konfigurációja a KeePass/OtpKeyProv pároshoz a következőképp történik: az alkalmazásban lent nyomd meg a pluszgombot, és válaszd a Beállítókulcs megadása lehetőséget. Fiók nevének írd be, hogy KeePass, Az Ön kulcsa mezőbe pedig jöhet a OtpKeyProvban megadott Secret key jelszó. A kulcs típusát állítsd be Számlálóalapúra, majd nyomd meg a Hozzáadás- gombot, és készen is vagy.

Elveszett a telefonom, mi lesz most?

A kétfaktoros hitelesítés nagyobb biztonságot garantál, de kellemetlen lehet, ha nem férsz hozzá ahhoz az eszközhöz, amely azt a bizonyos második faktort szállítja neked. Ezekre az esetekre gondolva a nagyobb szolgáltatók mind kínálnak valamilyen helyreállítási lehetőséget. A Google és a Facebook például ott, ahol a kétfaktoros hitelesítést is bekapcsoltad, lehetővé teszi, hogy egyszer használatos, speciális kódokat is kérj, amelyeket kinyomtatva és biztonságos helyen tárolva végszükség esetén hozzáférhetsz a fiókodhoz.

A Google alapesetben tíz ilyen kódot készít, ezeket érdemes kinyomtatni és tényleg biztonságos helyen tárolni - letölteni és a számítógépen tárolni azonban semmiképpen sem jó ötlet. A Facebooknál a Tartalék módszer beállítása nevet viseli ugyanez a módszer: miután itt megnyomtad a Beállítás-gombot, első lépésben tíz darab, egyszer használatos kódot kapsz - ezekkel bánj az előbbiekben leírtak szerint.

A Bitwardennél, amikor aktiválod a kétfaktoros azonosítást, lehetőséged lesz egy helyreállító kódot is kérni, amelyet bármikor megnézhetsz, ha belépsz a webes kezelőfelületre, majd megnyomod a Beállítások/Kétlépcsős bejelentkezés/Helyreállító kód megtekintése gombot. Ezzel is érdemes úgy eljárni, mint a Google és a Facebook kódjaival. És hogy mit tehetünk például akkor, ha a Keepassnel beállított kétfaktoros azonosításhoz szükséges eszközt veszítjük el? Itt az OtpKeyProv beállításakor használt Secret key tud segíteni, ezt érdemes tehát valahol biztonságban tárolni.

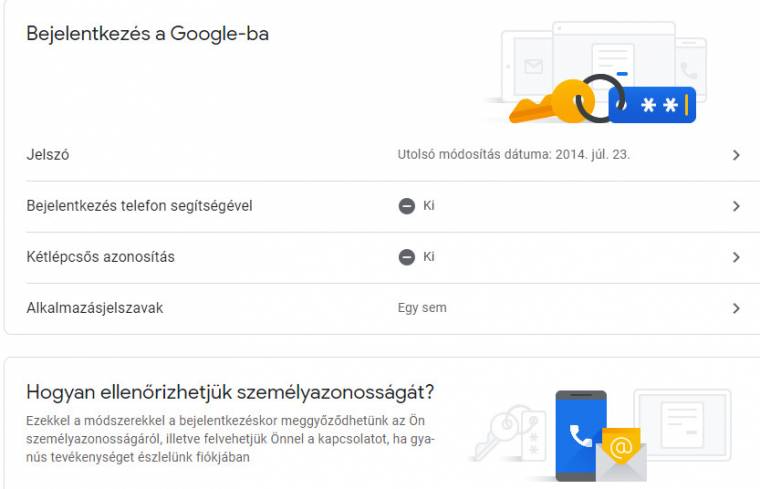

Kétfaktoros azonosítás beállítása a Google szolgáltatásaiban

Belépés a fiókba

Menj az account.google.com oldalra, és jobbra fent A Google-fiók megnyitása gomb segítségével lépj be fiókodba. Kattints itt balra a Biztonság pontra. Most menj az oldal közepén a Bejelentkezés a Google-ba részhez, és itt kattints a jobbra nyílra a Kétlépcsős azonosítás rész mellett, majd pedig az Első lépések gombra.

Biztonsági beállítások

Most újra meg kell adnod a jelszavad, ezután válaszd ki a fiókhoz kapcsolt telefonodat, és add meg a telefonszámodat - erre kapod meg a belépéshez használható kódot SMS-ben. Miután ennek működését ellenőrizted, nyomd meg még egyszer a Bekapcsolás-gombot a szolgáltatás aktiválásához.

További lehetőségek

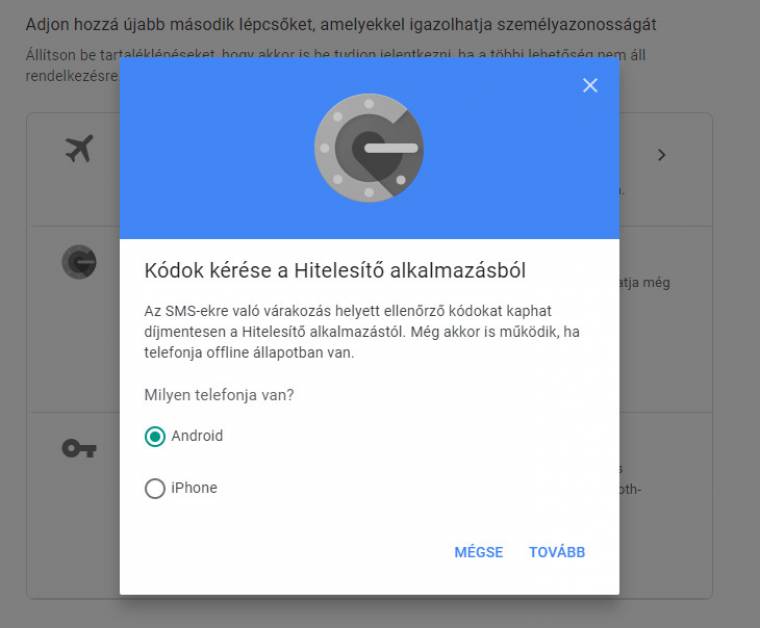

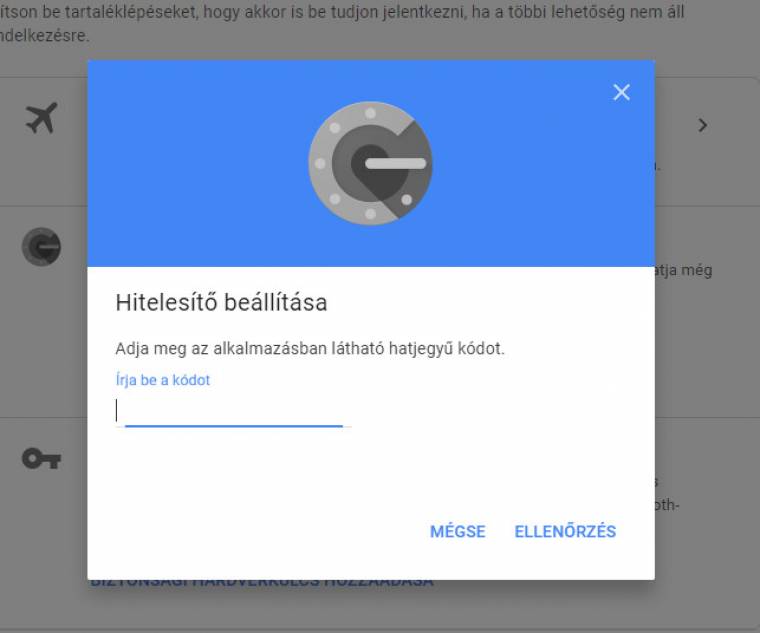

Az SMS mellett vagy helyett használhatod a Google Hitelesítő appot is, amely iOS-re és Androidra is elérhető. Még mindig a Kétlépcsős azonosítás ablakban a Hitelesítő alkalmazás alatt nyomd meg a Beállítás-gombot, válaszd ki a platformot, és telepítsd a programot telefonodra.

Telefon beállítása

Most a mobiltelefonodon nyisd meg az alkalmazást, és koppints a pluszjelre lent. Válaszd a QR-kód beolvasását, és a készülék kamerájával olvasd be a számítógép monitorán látható kódot. Ezután a PC-n kattints a Tovább-gombra, és írd be a telefonon látható kódot.

Ha szeretnél hasonló cikkeket olvasni, akkor vedd meg a 2022/02-es PC World magazint, és ha így teszel, értékes szoftvereket és PC-s játékot is kapsz hozzá ajándékba.